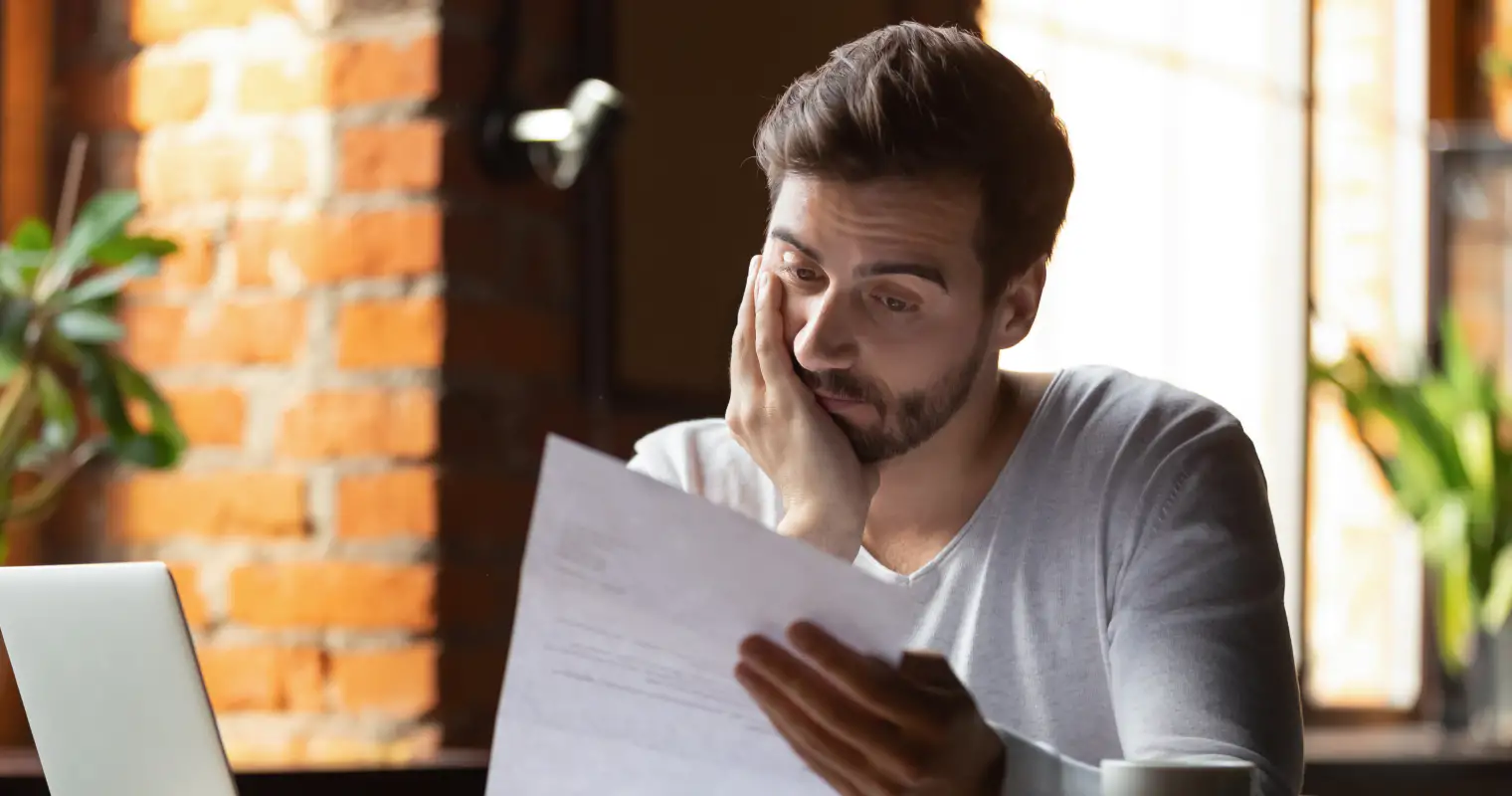

Datenpannen – also das Verarbeiten von personenbezogenen Daten ohne Zustimmung der betroffenen Person – werden immer häufiger und stellen eine wachsende Gefahr für Unternehmen und Organisationen fast aller Branchen dar. Allein im dritten Quartal 2022 gelangten weltweit mehr als 15 Millionen sensible Datensätze an die Öffentlichkeit, ein Anstieg von ganzen 37 % im Vergleich zum vorherigen Quartal.

Um hier effektiv agieren zu können, müssen Unternehmen zunächst genau verstehen, was bei einer Datenpanne passiert und was sie tun können, um sie zu verhindern. Der folgende Artikel soll Ihnen dabei helfen.

Wir schauen uns an, was genau eine Datenpanne ausmacht und wie es zu solchen Vorfällen kommt. Wir liefern Zahlen und Statistiken zur Bedrohungslage im vergangenen Jahr und berichten über besonders gravierende Datenpannen in 2022 und ihre Folgen. Natürlich erfahren Sie auch, wie Sie sich und Ihre Daten effektiv schützen.

Was ist eine Datenpanne?

Bei einer Datenpanne erhalten Dritte Zugriff auf sensible oder vertrauliche Informationen eines Unternehmens oder einer Person. In vielen Fällen werden die Daten dann auch, beispielsweise über das Internet, veröffentlicht und für einen weiteren Personenkreis zugänglich gemacht. Besonders häufig sind solche Vorfälle im Zusammenhang mit Finanzdaten (z.B. Kontoinformationen oder Kreditkartendaten), Gesundheitsdaten sowie Betriebsgeheimnissen/intellektuellem Eigentum.

Auch wenn der Begriff „Datenpanne“ oft mit „Cyberangriff“ oder „Hack“ gleichgesetzt wird, führen nicht alle Cyberangriffe automatisch zu Datenpannen. Von einer Datenpanne oder einem Datenschutzverstoß spricht man erst, wenn durch den Angriff die Vertraulichkeit sensibler Daten nicht mehr gewährleistet ist. So kann beispielsweise durch einen Angriff eine Website lahmgelegt werden, sodass sie für Besucher nicht mehr erreichbar ist. Eine Datenpanne ist das (noch) nicht. Erst wenn die Angreifer auch Daten entwenden und zum Beispiel drohen, sie zu veröffentlichen, wenn kein Lösegeld gezahlt wird, handelt es sich um eine Datenpanne.

Datenpannen oder Datenschutzverletzungen gehören zu den häufigsten Themen in Gesetzen und Richtlinien zum Datenschutz. Eines der wohl bekanntesten Regularien, die Datenschutzgrundverordnung (DSGVO), legt beispielsweise besonderen Wert auf den Schutz vor Datenpannen und schreibt vor, was Unternehmen im Fall der Fälle zu tun haben.

DSGVO und Datenpannen: Was steht drin?

Die Datenschutzgrundverordnung DSGVO ist Teil der EU-Gesetzgebung zum Datenschutz und zum Schutz der Privatsphäre. Sie gibt Regeln und Richtlinien vor für die Sammlung, die Verarbeitung und die Speicherung von personenbezogenen Daten von EU-Bürgern.

In der DSGVO wird eine Datenpanne bzw. eine Datenschutzverletzung definiert als eine „Verletzung der Sicherheit, die, ob unbeabsichtigt oder unrechtmäßig, zur Vernichtung, zum Verlust, zur Veränderung, oder zur unbefugten Offenlegung von beziehungsweise zum unbefugten Zugang zu personenbezogenen Daten führt, die übermittelt, gespeichert oder auf sonstige Weise verarbeitet wurden.“

Der Verordnung zufolge müssen Unternehmen Datenpannen innerhalb von 72 Stunden nach Bekanntwerden an die verantwortlichen Behörden melden. Außerdem sind die betroffenen Personen über die Datenpanne zu informieren, wenn diese sie in ihren Rechten und Freiheiten einschränken könnte.

Diese Benachrichtigung hat unverzüglich zu erfolgen und muss einige spezifische Informationen enthalten, z.B.:

- die Art des Angriffs und der Datenschutzverletzung,

- welche Daten betroffen waren und in welche Kategorien diese fallen,

- welche Gegen- und Wiederherstellungsmaßnahmen die Organisation einleitet.

Halten sich Unternehmen nicht an die Meldepflichten, sind hohe Bußgelder und weitere empfindliche Strafen möglich.

Grundsätzlich gilt: Das Befolgen der DSGVO-Vorgaben hilft, Daten im Unternehmen zu schützen und die Wahrscheinlichkeit von Datenpannen und ihren negativen Folgen zu verringern. Zusätzliche Sicherheit schafft ein regelmäßiger Blick in die Entwicklung der aktuellen Datenschutz-Lage weltweit.

Was 2023 wichtig wird: Trends und Prognosen zum Datenschutz

Erfahren Sie in diesem Sonderbericht alles über die jüngsten Entwicklungen im Datenschutz.

Jetzt kostenlos herunterladenAktuelle Zahlen und Fakten zu Datenpannen

Im Vergleich zum Vorjahr ist die Anzahl an Datenschutzverstößen 2022 stark zurückgegangen. Auch wenn das natürlich ein gutes Zeichen ist, sollten Unternehmen auf keinen Fall nachlässig werden. Denn:

- Technologien entwickeln sich stetig weiter. So finden auch Angreifer immer neue Wege, in Systeme einzudringen und selbst moderne Abwehrmechanismen zu umgehen. Das bestätigt auch das Weltwirtschaftsforum in seinem Risikoreport 2022.

- 2022 haben Phishing-Angriffe um 61 % zugenommen. Dem Bericht der Anti-Phishing Working Group APWG zufolge wurden allein im dritten Quartal 2022 drei Millionen Phishing-Versuche beobachtet.

- 67% aller Phishing E-Mails waren 2022 schädlich, was einen Anstieg von zehn Prozent im Vergleich zum Vorjahr bedeutet.

- Ransomware ist und bleibt eine große Gefahr, und dass über alle Branchen hinweg. Der Anteil an Nutzern, die von gezielten Ransomware-Angriffen betroffen waren, hat sich in den ersten zehn Monaten des Jahres 2022 beinahe verdoppelt.

- The UK had the highest number of cybercrime victims per million internet users at 4783 in 2022 – up 40% over 2020 figures - AAG.

- Im Lagebericht zur IT-Sicherheit des BSI wird berichtet, dass 2022 erstmals wegen eines Cyber-Angriffs der Katastrophenfall ausgerufen worden war. In einer Landkreisverwaltung in Sachsen-Anhalt waren bürgernahe Dienstleistungen über 207 Tage lang nicht oder nur eingeschränkt verfügbar.

- Laut Surfshark traten die größten Datenpannen 2022 in den Ländern Russland, China, den USA, Frankreich und Indonesien auf.

- Durchschnittlich verursachte eine einzelne Datenpanne 2022 Kosten von 4,35 Millionen US-Dollar. Die größten durchschnittlichen Kosten entstehen bei Vorfällen in den USA.

- Besonders in der kritischen Infrastruktur sind die Kosten für Datenpannen enorm. Besonders teuer sind Vorfälle im Gesundheitssektor, gefolgt von der Finanzbranche.

- IBMs „Cost of a Data Breach“-Report von 2022 zufolge betreffen Datenpannen auch weiterhin vor allem Zugangsdaten, die entweder gestohlen oder missbraucht werden. 2022 entstanden hierdurch Kosten von 4,5 Millionen US-Dollar.

- Demselben Bericht zufolge betrafen 2022 45 % aller Datenpannen Cloudanwendungen.

Jedes Jahr machen wieder neue, große Datenpannen Schlagzeilen – über alle Branchen hinweg und selbst in Unternehmen, die bereits umfassende Sicherheitsvorkehrungen getroffen hatten. Wie kommt das?

Wie & warum kommt es zu Datenpannen?

Datenpannen haben die unterschiedlichsten Ursachen, die häufigsten Gründe sind jedoch:

- Menschliche Fehler – Nicht alle Datenschutzverstöße gehen auf Angriffe durch Cyberkriminelle zurück, ganz im Gegenteil. Studien zufolge ist menschliches Fehlverhalten die Hauptursache von Datenpannen, z.B. das versehentliche Versenden sensibler Informationen an den falschen Empfängerkreis. Auch nicht gesperrte Geräte wie Laptops oder Smartphones können zum ungewollten Verlust von Daten führen.

- Innentäter – Immer wieder werden sensible Daten auch durch Innentäter missbraucht und gestohlen, entweder um dem Täter Vorteile zu verschaffen (z.B. Geld durch den Verkauf) oder um dem Unternehmen zu schaden. Innentäter können Mitarbeitende, aber auch Dienstleister und Partner sein, die Daten stehlen, verändern, löschen oder Einfallstore für externe Angreifer öffnen.

In diesem Fall ist es oft besonders schwierig, den Angreifer zu identifizieren, ist er doch häufig zum Zugriff auf die Daten oder zumindest auf Unternehmenssysteme berechtigt. Außerdem kennen Innentäter häufig die internen Prozesse und wissen, welche Schwachstellen in der Unternehmenssicherheit sie ausnutzen können. Robuste Sicherheitsvorkehrungen wie Zugangsbeschränkungen, Monitoring, Schulung und regelmäßige Kontrollen können helfen, Angriffe durch Innentäter zu verhindern oder frühzeitig zu erkennen. - Cyberkriminelle/Hacker – Cyberkriminelle sind darauf spezialisiert durchprofessionalisierten Datendiebstahl Geld zu verdienen. Dabei stehlen sie beispielsweise Kreditkartendaten, Kontodaten oder andere Finanzdaten von Privatpersonen oder Unternehmen. Häufig werden auch personenbezogene Daten gestohlen, wie Telefonnummern oder wichtige Identifikationsdaten. Die gestohlenen Daten verwenden die Angreifer dann um sich selbst als die entsprechende Person auszugeben oder verkaufen sie gewinnbringend im Darknet.

Doch nicht alle Cyberkriminelle sind zwangsläufig auf Geld aus. Einige Unternehmen beauftragen Hacker beispielsweise, um gezielt Informationen von Wettbewerbern zu erbeuten; andere Akteure werden von Regierungen beauftragt und hacken die Systeme verfeindeter Länder. Das Ziel sind politisch oder militärisch relevante Daten oder Zugriff z.B. auf die kritische Infrastruktur eines Landes.

Bei wieder anderen Attacken verschaffen sich die Angreifer Zugriff auf sensible Daten nur deshalb, um sie unwiederbringlich zu zerstören. Dem IBM Cost of a Data Breach-Report von 2022 zufolge werden solche Aktionen, die etwa 17 % aller Angriffe ausmachen, vor allem von regierungsnahen Gruppen oder Aktivisten (Hacktivisten) ausgeführt. Ziel ist es, eine bestimmte Organisation oder ein Unternehmen nachhaltig zu schädigen.

Wie kommt es zu Datenpannen durch Hackerangriffe?

Die meisten Hackerangriffe folgen einem dreistufigen Ablauf: Auskundschaften, Angriff und Datenleck.

Phase 1: Auskundschaften

In dieser Phase sammeln die Angreifer Informationen über ihr Ziel, z.B. die Unternehmensinfrastruktur, Mitarbeitende und Sicherheitsvorkehrungen. Hierzu spionieren sie beispielsweise das Unternehmens-Netzwerk mit verschiedenen Methoden aus oder täuschen Mitarbeitende mit Social Engineering-Methoden, um Interna in Erfahrung zu bringen. Zusätzlich sammeln sie häufig alle öffentlich verfügbaren Informationen über ein Unternehmen.

Phase 2: Angriff

Haben die Angreifer genug Informationen gesammelt, versuchen sie mit verschiedenen Methoden, Schwachstellen in der Unternehmenssicherheitauszunutzen. So bringen sie mithilfe von Phishing-Mails Mitarbeitende dazu, sensible Daten preiszugeben, installieren von außen Malware, nutzen Sicherheitslücken in Unternehmenssoftware oder stehlen (z.B. per Brute Force-Attacken) Passwörter.

Stage 3: Komprimittierung

Sind die Angreifer schließlich erfolgreich ins Unternehmensnetzwerk eingedrungen, sind sie häufig in der Lage, sensible Daten zu stehlen, zu verändern oder zu löschen, zum Beispiel Kundendaten, Finanzinformationen oder Unternehmensgeheimnisse, Designs, Patente etc.

Cyberkriminelle bedienen sich einer Vielzahl von Angriffsmethoden. Die häufigsten sind:

- Gestohlene Passwörter/Zugangsdaten – Diese Variante ist besonders häufig. Ganze 19 % aller Datenpannen gehen auf gestohlene oder anderweitig an die Öffentlichkeit gelangte Passwörter zurück. Die Angreifer stehlen die Zugangsdaten entweder selbst per Brute Force oder kaufen sie „fertig“ im Darknet. Häufig werden zudem Mitarbeitende dazu gebracht, ihre Zugangsdaten preiszugeben, zum Beispiel durch Social Engineering-Methoden.

- Social Engineering – Hierbei geht es darum, Personen durch psychologische Tricks dazu zu bringen, der Informationssicherheit des Unternehmens zu schaden. Mitarbeitende werden z.B. dazu gebracht, Passwörter oder andere sensible Daten preiszugeben. Phishing ist eine besonders beliebte Methode bei Angreifern und die Ursache von rund 16 % aller Datenpannen weltweit.

- Ransomware – Diese Form der Malware wird im Schnitt erst 326 Tage nach Eindringen erkannt und bekämpft. Ein einzelner Ransomware-Angriff verursacht so allein 4,54 Millionen US-Dollar Schaden.

- Ausnutzen von Schwachstellen – Angreifer sind besonders gut darin, Schwachstellen in Websites, Betriebssystemen, Endgeräten und häufig verwendeter Software zu erkennen und für sich zu nutzen. Teilweise installieren sie auch sogenannte Spyware, um beispielsweise die Tastaturanschläge ihres Opfers mitzuschneiden oder andere sensible Informationen zu erbeuten.

- SQL-Injection – SQL (Structured Query Language) ist eine sehr weit verbreitete Abfragesprache zur Verwaltung und Bearbeitung von Daten in relationalen Datenbanken. Eine SQL-Injection (etwa „SQL-Einschleusung“) bedient sich Schwachstellen in den SQL-Datenbanken unzureichend abgesicherter Websites und stiehlt so z.B. persönliche Daten von Kunden.

- Menschliche Fehler und Fehlfunktionen der Technik – Egal, ob aufgrund von fehlerhafter Konfiguration (z.B. von Cloud-Anwendungen) oder technischen Fehlfunktionen: Cyberkriminelle nutzen jede Schwachstelle, um in sensible Datenbanken einzudringen.

-

Störungen der physischen Sicherheit– Kriminelle stehlen beispielsweise Geräte, dringen in Büroräume ein oder entwenden mit sogenannten Skimming-Geräten Daten von physischen Kreditkarten und anderen Datenträgern.

Keine Frage: Die schiere Anzahl an möglichen Angriffsmethoden macht es für Unternehmen sehr schwierig, sich vor Datenschutzvorfällen zu schützen. Gerade 2022 waren besonders viele große und international agierende Unternehmen Opfer von Datenpannen.

Presseschau: Große Datenpannen in 2022

Im Jahr 2022 wurden in den USA ganze 1.802 Datenschutzverstöße gemeldet. Zwar betrafen nicht alle davon größere, international bekannte Organisationen. Dennoch gab es in diesem Jahr einige besonders gravierende Fälle bei den „ganz Großen“, bei denen zum Teil auch Daten deutscher Kunden in Mitleidenschaft gezogen wurden.

- FlexBooker-Datenpanne

Gleich Anfang 2022 war Flexbooker, ein Anbieter von Online-Terminbuchungssoftware, von einer massiven Datenpanne betroffen. Daten von mehr als 3 Millionen Nutzern gelangten so an die Öffentlichkeit. Die Kriminellen der Gruppe Uawrongteam hatten sich Zugriff auf die Amazon Web Services des Unternehmens verschafft und Malware auf ihren Servern installiert, mit der sie wiederum die Kontrolle über Unternehmenssysteme übernehmen konnten.

Die Angreifer erbeuteten sensible Informationen, wie beispielsweise E-Mails, echte Namen, Telefonnummern sowie teilweise Kreditkarten-Teildatensätze und boten sie online zum Verkauf an. Die Folge: Viele Kunden kehrten der Plattform den Rücken, mit den entsprechenden finanziellen Folgen für das Unternehmen.

- Cash App-Datenpanne

Im April 2022 verschaffte sich ein ehemaliger Mitarbeiter Zugang zu den Servern des Bezahlapp-Anbieters Cash App und erhielt so Zugriff auf sensible Daten von Kunden, darunter Namen, Aktienhandelsinformationen, Kontonummern und Portfoliowerte. Cash App informierte mehr als acht Millionen seiner Kunden zu dem Vorfall, auch wenn tatsächlich keine Kontoinformationen und nur eine begrenzte Menge an personenbezogenen Daten entwendet worden waren.

- Twitter-Datenpanne

Wie verschiedene Quellen berichten, waren bereits im Dezember 2021 über eine Sicherheitslücke in der Twitter-API Daten von mehr als 5,4 Millionen Accounts kompromittiert worden. So wurden unter anderem Telefonnummern und E-Mail-Adressen von Nutzern gestohlen und missbraucht, um über die dazugehörige Twitter-ID Fake-Profile auf der Plattform zu erstellen.

Bereits 2016 war der Carsharing-Anbieter Uber Opfer eines riesigen Datenhacks gewesen – ohne diesen zu melden. Daten von 57 Millionen Nutzer waren betroffen, Uber zahlte den Angreifern 100.000 US-Dollar. Der damalige Chief Security Officer (CSO) Joe Sullivan wurde im Oktober 2022 wegen Nichtmeldung einer Datenschutzverletzung bei der US-Handelsbehörde FTC und wegen Strafvereitelung verurteilt.

Cyberkriminelle schlafen nicht, Bedrohungen werden immer komplexer und schwerer zu erkennen. Früher oder später steht jedes Unternehmen im Fadenkreuz der Angreifer. Abhilfe schaffen hier starke Prozesse für die Informationssicherheit.

Wie können Datenpannen verhindert oder ihre Folgen abgemildert werden?

Datenschutzverstöße können gravierende Folgen haben, darunter hohe Kosten, schwere Reputationsverluste oder rechtliche Folgen für Einzelpersonen oder das ganze Unternehmen. Auch wenn sich die Wahrscheinlichkeit einer Datenpanne schwerlich auf null senken lässt – einige Schritte helfen doch, das Risiko zu verringern und die möglichen negativen Folgen abzumildern:

- Regelmäßige Sicherheits-Audits – Prüfen Sie in regelmäßigen, strukturierten Audits, ob Ihre Sicherheitssysteme und -prozesse gut funktionieren und der aktuellen Bedrohungslage angemessen sind.

- Reaktionspläne – Pläne helfen, schnell und effektiv auf Datenschutzvorfälle zu reagieren, den Schaden zu begrenzen und mögliche Datenlecks zu vermeiden oder zumindest zu minimieren. Ein Reaktionsplan sollte Standardprozesse zum Umgang mit dem Vorfall definieren, darunter die Eindämmung, eine detaillierte Analyse sowie das In-Kenntnis-Setzen von betroffenen Parteien.

- Unterstützung durch KI und Automatisierung – Künstliche Intelligenz und kluge Automatisierung helfen, Vorgänge im Unternehmensnetzwerk genau zu überwachen und mögliche Bedrohungen sofort zu erkennen. Sie können außerdem eingesetzt werden, um auf Gefahren zu reagieren, z.B. indem verdächtige Vorgänge umgehend blockiert und betroffene Geräte automatisch isoliert werden.

- Schulung von Mitarbeitenden – Viele Cyberkriminelle fokussieren sich auf „den menschlichen Faktor“ als Einfallstor für ihre Angriffe. Umso wichtiger ist es, dass Ihre Mitarbeitenden wissen, wie sie typische Täuschungsversuche, z.B. per Phishing oder andere Social Engineering-Methoden, erkennen und wie sie darauf reagieren sollten.

- Identity & Access Management (IAM) – Ein durchdachtes Identitäts- und Zugangsmanagement sorgt dafür, dass nur diejenigen Zugriff auf sensible Daten und Systeme haben, die ihn tatsächlich brauchen. Vorgefertigte IAM-Lösungen helfen, das Identitäts- und Zugangsmanagement einfach zu verwalten und verdächtige Aktivitäten umgehend zu erkennen.

- „Zero Trust“ in der Unternehmens-Security – Beim sogenannten Zero Trust-Modell gilt der Grundsatz, jeglichem Netzwerkverkehr zu misstrauen. Für jede Anfrage ist eine Authentifizierung notwendig – egal, von wem sie kommt. Dies erfordert umfangreiche Maßnahmen zur Authentifizierung sämtlicher Anwender und Dienste sowie zur Prüfung des Netzwerkverkehrs. Datenpannen werden verhindert, indem der Zugriff auf sensible Daten und Systeme stark eingeschränkt wird und für alle Aktivitäten strenge Authentifizierungs- und Autorisierungsregeln gelten.

Wie hilft die ISO 27001, die Wahrscheinlichkeit von Datenpannen zu verringern?

Wir kennen alle die Berichte von massiven Datenlecks mit Millionen betroffenen Nutzern und hohen Kosten für die betroffenen Unternehmen. Die oben genannten sind nur eine kleine Auswahl dieser Datenpannen. Selbst wenn ein Unternehmen die direkten finanziellen Folgen überstehen mag – die Schäden an Unternehmensimage und -marke sind oft wesentlich schwerwiegender und wirken lange nach. Robuste Prozesse für den Schutz von Privatsphäre und Daten im Unternehmen helfen, die Wahrscheinlichkeit von Datenpannen effektiv zu senken.

Die ISO 27001 gibt Ihnen einen strukturierten Rahmen, um Gesetze und Regularien wie beispielsweise die DGSVO ganz einfach einzuhalten. Die Norm hilft Ihnen so, potenzielle Risiken zu erkennen, bevor sie zum großen und möglicherweise kostspieligen Problem werden.

Und so hilft Ihnen die ISO 27001 konkret:

Risikomanagement und -bewertung: Die ISO 27001 verpflichtet Unternehmen, Risiken für ihre Informationswerte im Unternehmen zu identifizieren und zu bewerten sowie angemessene Mechanismen zu implementieren, mit diesen umzugehen. Ein solcher proaktiver Ansatz hilft, mögliche Datenschutzverstöße frühzeitig zu erkennen. In diesem Beitrag verraten wir Tipps & Tricks zum Risikomanagement nach ISO 27001.

Richtlinien und Standardprozesse: In der ISO 27001 wird gefordert, dass Unternehmen Richtlinien und Standardprozesse für das Management der Informationssicherheit entwickeln und unternehmensweit umsetzen. Dazu gehört die Definition von Rollen und Verantwortlichkeiten, die Einführung von Mechanismen der Zugangskontrolle sowie die Sicherstellung der Vertraulichkeit, Integrität und Verfügbarkeit von Daten.

Security Awareness und Schulung: Die ISO 27001 legt fest, dass Mitarbeitende, Zulieferer und Dienstleister zum Thema Informationssicherheit geschult werden. So wird sichergestellt, dass jeder im Unternehmen weiß, was er oder sie zu tun hat, um die Sicherheit sensibler Informationen im Unternehmen zu gewährleisten.

Reaktionspläne: In der ISO 27001 werden Organisationen aufgefordert, Reaktionspläne für Informationssicherheitsvorfälle zu entwickeln, inklusive Prozessen zur Erkennung, Reaktion und Wiederherstellung. Das minimiert die negativen Folgen einer möglichen Datenpanne und stellt die Kontinuität der Geschäftsprozesse sicher.

Stetige Verbesserung: Die ISO 27001 fordert von Unternehmen, ihr Informationssicherheits-Managementsystem (ISMS) dauerhaft zu überwachen, regelmäßig zu prüfen und bei Bedarf anzupassen. Das hilft, jederzeit auch gegenüber neuartigen Bedrohungen gewappnet zu sein und Datenpannen proaktiv zu verhindern.

Lassen Sie Ihr Unternehmen nach ISO 27001 zertifizieren, um jederzeit angemessen auf alle Bedrohungen und Sicherheitslücken reagieren zu können, Risiken zu erkennen und rechtliche Vorgaben einzuhalten.

Vereinbaren Sie jetzt Ihren individuellen Termin für Ihre ISO 27001-Zertifizierung.

Das Wichtigste noch einmal zusammengefasst

Datenschutzverstöße, Cyberattacken und Datenlecks können jeden treffen, jederzeit. Besonders Unternehmen sind hier in der Pflicht, sich umfassend auf Angriffe jeder Art vorzubereiten und die Daten Ihrer Kunden zu schützen. Dabei geht es nicht nur darum, direkte finanzielle Strafen oder Schadenersatzforderungen zu vermeiden. Es geht auch darum, die Integrität des Unternehmens sicherzustellen und das Vertrauen von Kunden und Partnern zu erhalten.

So viel wie möglich über Datenpannen und Datenlecks zu lernen ist ein erster wichtiger Schritt, der hilft, die Bedarfe und Pflichten des eigenen Unternehmens zu identifizieren und entsprechende Maßnahmen zu implementieren.

In einem zweiten Schritt hilft die ISO 27001-Zertifizierung, das unternehmenseigene Informationssicherheitsmanagement strukturiert und zukunftssicher anzugehen. DataGuard unterstützt Sie dabei mit kluger Technologie und menschlichem Know-how. Buchen Sie noch heute Ihren persönlichen Beratungstermin!