Unternehmensdaten vor Hacker-Angriffen zu schützen, wird gleichzeitig immer wichtiger und immer schwieriger.

Wichtiger, weil das Bewusstsein für Datenschutz in der Bevölkerung wächst und Datenpannen weitreichende Folgen für die Reputation und das Vertrauen in ein Unternehmen haben können. Und auch intern sind Verfügbarkeit und Vertraulichkeit von Daten dank Digitalisierung und mehr Homeoffice für so gut wie jeden Prozess unverzichtbar.

Schwieriger, weil mit dem technischen Fortschritt auch die Anforderungen an Maßnahmen der Informationssicherheit steigen – zum Beispiel sind Verschlüsselungstechniken, die vor ein paar Jahren ausreichend waren, heute leicht zu knacken. Auch der Faktor Mensch birgt beim standortunabhängigen Arbeiten eine größere Gefahr. Zusätzlich zu einem geschützten Büronetz braucht es im Homeoffice zum Beispiel sichere VPN-Verbindungen.

Das Wichtigste in Kürze

- Cyber-Attacken verursachten im letzten Jahr Schäden von 223 Milliarden Euro für die deutsche Wirtschaft.

- Den größten Anteil hatten dabei sogenannte Ransomware-Angriffe, bei denen Daten durch Malware verschlüsselt und nur gegen Lösegeld wieder freigegeben werden.

- Zu den gängigsten Einfallstoren gehören Social Engineering, unsichere Passwörter, Schatten-IT und das Arbeiten aus dem Homeoffice. Auch Cloud-Lösungen können bei mangelnder Due Diligence in der Auswahl eine offene Tür für Cyberkriminelle darstellen.

- Die beste Gegenmaßnahme ist der Aufbau eines Informationssicherheits-Managementsystem (ISMS).

- Ein ISMS verfolgt nicht nur das Ziel, die IT angriffssicher zu machen, sondern berücksichtigt auch Prozesse und das Training von Mitarbeitern.

In diesem Artikel

- Cyber-Attacken verursachen immer größere Schäden

- Diese Ziele verfolgen Cyberkriminelle bei ihren Angriffen

- Typische Einfallstore von Cyber-Angriffen

- Cyber-Attacken abwehren mit einem Informationssicherheits-Managementsystem

- Fazit

Cyber-Attacken verursachen immer größere Schäden

Eine Studie des Digitalverbandes Bitkom zeigt einen deutlichen Anstieg der Schäden, die kriminelle Cyber-Attacken auf Unternehmen verursachen. Im Jahr 2020/2021 entstanden Schäden von 223 Milliarden Euro durch Diebstahl, Spionage oder Sabotage. 2018/2019 waren es noch 103 Milliarden Euro. Neun von zehn Unternehmen waren nach Angaben der Bitkom direkt von Cyber-Angriffen betroffen.

Eine bei Hackern besonders beliebte Methode sind sogenannte Ransomware-Attacken (+358% seit 2018/19). Bei dieser Art von Cyber-Kriminalität werden Daten durch eine Schadsoftware von Erpressern verschlüsselt und somit blockiert, um anschließend ein Lösegeld zu fordern. Der Verlust von Informationen wie Kunden- oder Unternehmensdaten durch Ransomware-Angriffe kann Unternehmen Stunden, Tage oder gar Wochen beeinträchtigen und bedroht neben der Wettbewerbsfähigkeit auch ihre Reputation.

Wir teilen daher die gängigsten Einfallstore von Cyber-Angriffen sowie grundlegende Gegenmaßnahmen mit Ihnen.

Diese Ziele verfolgen Cyberkriminelle bei ihren Angriffen

Das Ziel eines Cyber-Angriffs besteht meist darin, Lösegeld für gestohlene/verschlüsselte Datensätze zu erpressen. Login-Daten zu E-Mail-Postfächern ermöglichen es Hackern zudem, ausgehend von diesen weitere Phishing-Attacken zu starten (und zum Beispiel von Kollegen oder Geschäftspartnern vertrauliche Informationen zu erbeuten). Immer populärer wird eine Strategie namens Cryptojacking – das Mining von Kryptowährungen durch die Nutzung von Rechenkapazität, ohne dass der Nutzer davon etwas mitbekommt.

Auch auf geistiges Eigentum haben Hacker es laut Bitkom-Studie abgesehen. So heißt es in einem Pressebericht: „Geistiges Eigentum wie Patente oder Forschungsinformationen wurden bei 18 Prozent gestohlen – ein Plus von 11 Prozentpunkten gegenüber den Jahren 2018/2019.“ Für den Innovationsgetriebenen deutschen Markt führt der Verlust geistigen Eigentums zu potenziell besonders hohen Schäden.

Typische Einfallstore von Cyber-Angriffen

Im Folgenden zeigen wir die typischen Schwachstellen in Unternehmen auf – die offenen Türen für Cyberkriminelle.

#1 Social Engineering – der „Faktor Mensch“

Beim Social Engineering geht es nicht um ausgefeilte Technik, sondern um die größte Schwachstelle eines jeden Sicherheitssystems: den Nutzer. Hacker bauen zu Mitarbeiter*innen eines Unternehmens entweder Vertrauen auf oder setzen diese unter Druck, um an vertrauliche Informationen wie beispielweise Passwörter oder Kreditkartendaten zu kommen. In der Regel läuft die Kommunikation digital ab. Ein Cyberkrimineller könnte sich als IT-Support-Mitarbeiterin ausgeben oder sogar als CEO und auf die Zusendung dringender, wichtiger Informationen pochen (hier ein detaillierter Artikel von heise online zu CEO-Betrügern). Haben die Cyber-Kriminellen erst einmal eine Stresssituation geschaffen, gucken Mitarbeiter oft nicht mehr genau hin und übersehen vielleicht, dass mit der E-Mail-Adresse des Absenders etwas nicht stimmt oder das Gegenüber seltsame Daten anfordert.

#2 Unsichere Passwörter

„Labrador123“, „Beate“ oder „Sylt“ sind typische Beispiele für beliebte, schwache Passwörter. Denn Hacker probieren beim sogenannten Password-Spraying mit Hilfe einer Software gängige Buchstabenkonstellationen aus. Ist ein Passwort persönlich mit einem Nutzer verbunden (zum Beispiel der Name des Partners, Haustiers oder Lieblings-Urlaubsort), können Cyberkriminelle mit Wissen über die Person noch leichter an dieses Passwort kommen.

Und Passwörter sind der Schlüssel zu persönlichen Daten sowie Unternehmensdaten wie CRM-Datenbanken, E-Mail-Postfächern, etc.

#3 Schatten-IT

Als Schatten-IT wird die Hard- und Software bezeichnet, die Mitarbeiter für ihre Arbeit nutzen, ohne dass die IT-Abteilung davon weiß. Typische Beispiele sind Browser-Plug-ins und Messaging-Clints. Die Lösungen tauchen offiziell nirgendwo auf und können daher auch nicht im IT-Sicherheitskonzept berücksichtigt werden. So schaffen unsichere Lösungen es in die tägliche Anwendung und stellen einen Angriffsvektor für Malware oder Cryptojacking dar.

#4 Homeoffice/standortunabhängiges Arbeiten

Es ist kein Zufall, dass 2020 das absolute Rekordjahr für Cyber-Attacken war. Viele Unternehmen waren von ihren Prozessen und Systemen her nicht darauf vorbereitet, die gesamte Belegschaft recht plötzlich zum Arbeiten nach Hause zu schicken. Wie eingangs erwähnt waren besonders Ransomware-Attacken erfolgreich. Typische Angriffsvektoren für Ransomware-Attacken sind infizierte E-Mail-Anhänge, infizierte Downloads und Social-Engineering-Angriffe.

#5 Mangelnde Due Diligence beim Einführen von Cloud-Services

In einer Studie der IDG Research Services von 2019 gab knapp die Hälfte (47 Prozent) der befragten Unternehmen an, Cyber-Angriffe auf ihre Cloud-Services festgestellt zu haben. Und die Anzahl dieser Art von Angriffen steigt seit Jahren konstant. Man könnte also meinen, dass Cloud-Lösungen ein erhöhtes Sicherheitsrisiko darstellen. So ganz stimmt das allerdings nicht. Die steigende Anzahl der Attacken hat ganz einfach etwas mit der zunehmenden Beliebtheit und steigenden Nutzung von Cloud-Lösungen und -Services zu tun. Oft sind Cloud-Lösungen sogar sicherer als intern gehostete IT, da sie automatisch regelmäßige Sicherheits-Updates erhalten.

Doch Cloud ist nicht gleich Cloud und es gibt durchaus Anbieter und Lösungen mit gravierenden Lücken in Informationssicherheit und Datenschutz. Prüfen Sie daher Ihre Cloud-Dienstleister, wenn möglich: Liegt eine eigene ISMS-Zertifizierung vor? Gibt es Ergebnisse von Sicherheitstests (so genannten Penetrations-Tests)? Welche vertraglichen Zusicherungen gibt der Dienstleister?

Cyber-Attacken abwehren mit einem Informationssicherheits-Managementsystem

Wirft man einen Blick auf die Angriffsvektoren, wird schnell klar, an welchen Stellschrauben Unternehmen drehen können, um sich vor Cyberkriminalität zu schützen: nämlich der IT-Sicherheit und dem Bewusstsein der Mitarbeiter.

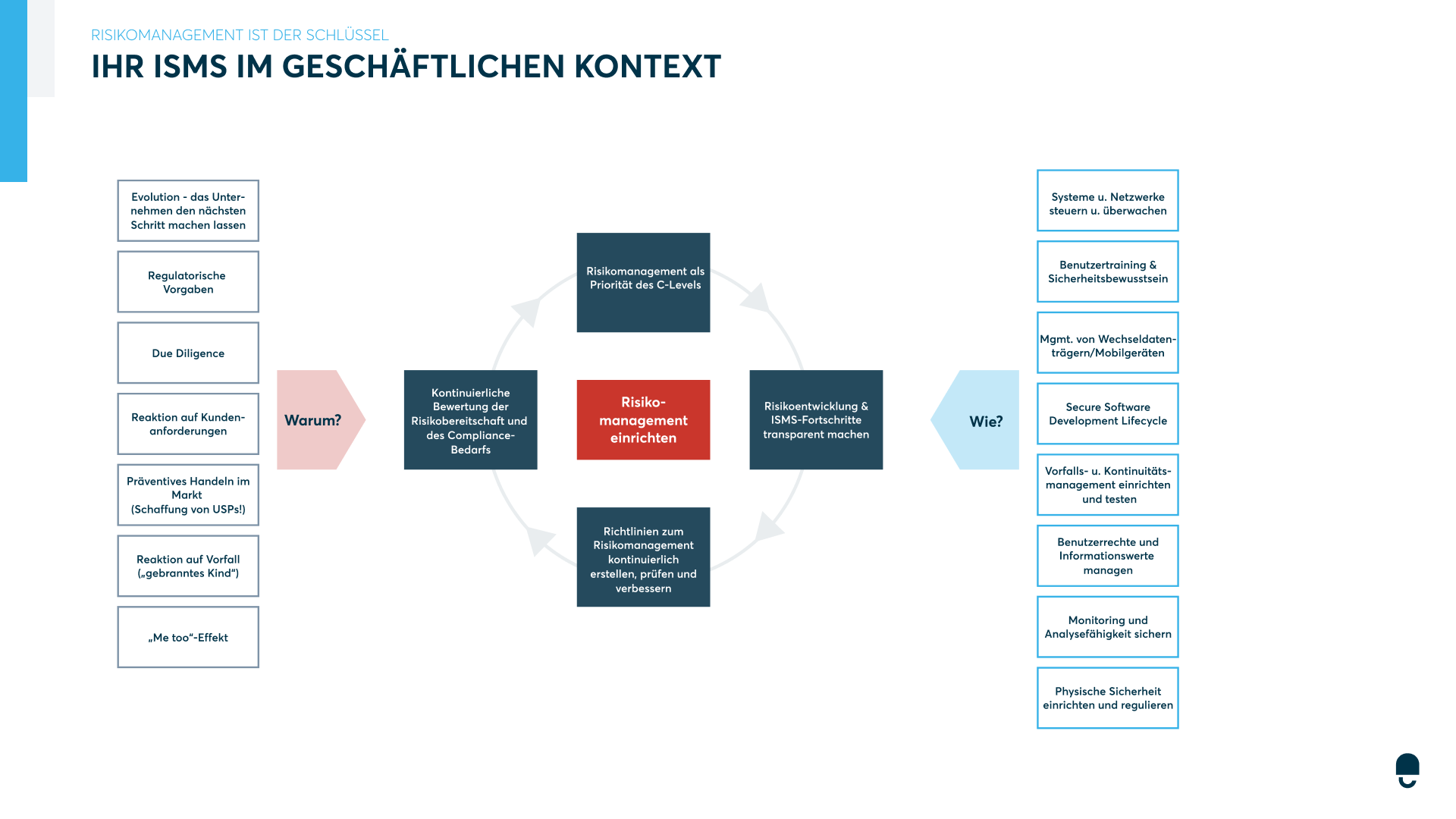

Hier kommt ein Informationssicherheits-Managementsystem (ISMS) ins Spiel. Es betrachtet nicht nur die IT-Sicherheit, sondern wirft zudem einen Blick auf die Prozesse eines Unternehmens. Somit wird das Thema Informationssicherheit ganzheitlich betrachtet und abgedeckt. Wir von DataGuard raten generell jedem Unternehmen zum Aufbau eines ISMS, ganz besonders aber stark softwaregetriebenen, digitalisierten oder auf SaaS-Basis arbeitenden Unternehmen und Betrieben aus Branchen mit einer hohen Regulierungsnotwendigkeit (z. B. Gesundheitswesen, Finanzwesen, etc.).

Mögliche Maßnahmen beim Aufbau eines ISMS sind zum Beispiel:

- Alle Tools evaluieren, die von Mitarbeitern genutzt werden

- Ein Vorfall- und Kontinuitätsmanagements einrichten

- Die physische Sicherheit von Server- und Büroräumen evaluieren und verbessern

- Cloud-Anbieter auf deren Verschlüsselungstechniken, Zugangsschutz (z. B. durch Single-Sign-On) und Backup-Techniken überprüfen

- Trainings für Mitarbeiter organisieren, die das Bewusstsein für Themen wie Social Engineering und Phishing stärken

Fazit

Viele der genannten Einfallstore wirken fast zu simpel. Sichere Passwörter gehören schließlich zum Einmaleins der Internetnutzung und auf Phishing-Mails sollte nun wirklich niemand mehr hereinfallen. Trotzdem führen denkbar einfache Methoden weit häufiger zum Erfolg, als man vermuten würde. Gleichzeitig wachsen die technischen Fähigkeiten und Möglichkeiten von Cyberkriminellen. Ihr Unternehmen ist aber nicht wehrlos, wenn Sie systematisch vorgehen. Der Sicherheitsspezialist Phil Venables beschreibt dies so:

„Sie sollten Ihre Abwägungen nicht nur im Hinblick auf ausreichende Abwehrmaßnahmen gegen die Fähigkeiten Ihrer Angreifer treffen, sondern auch deren Beweggründe in Betracht ziehen, diese gegen Sie einzusetzen – oder eben nicht. Dazu gehört es auch, gängige Annahmen widerlegen zu können – zum Beispiel die, dass Angreifer nur einmal richtig liegen müssen, die sich verteidigenden Unternehmen jedoch immer. Wenn man versteht, dass Angreifer Restriktionen haben, kann man diese Annahme genauso leicht umkehren: Angreifer müssen die ganze Zeit unbemerkt bleiben, aber Verteidiger müssen nur einen Teil des Angriffs erkennen und dann handeln, um die Bemühungen des Angreifers zu zerstören.“ – Phil Venables [Übersetzung durch die Redaktion]

Und genau deshalb ist es so entscheidend, das Thema Informationssicherheit auf Management-Ebene anzugehen und ganzheitlich zu betrachten.

Wenn Sie weitere Fragen zu Vorsichtsmaßnahmen und/oder zur aktiven Bekämpfung von Cyberangriffen haben, steht Ihnen unser Team von Informationssicherheitsexperten zur Verfügung.