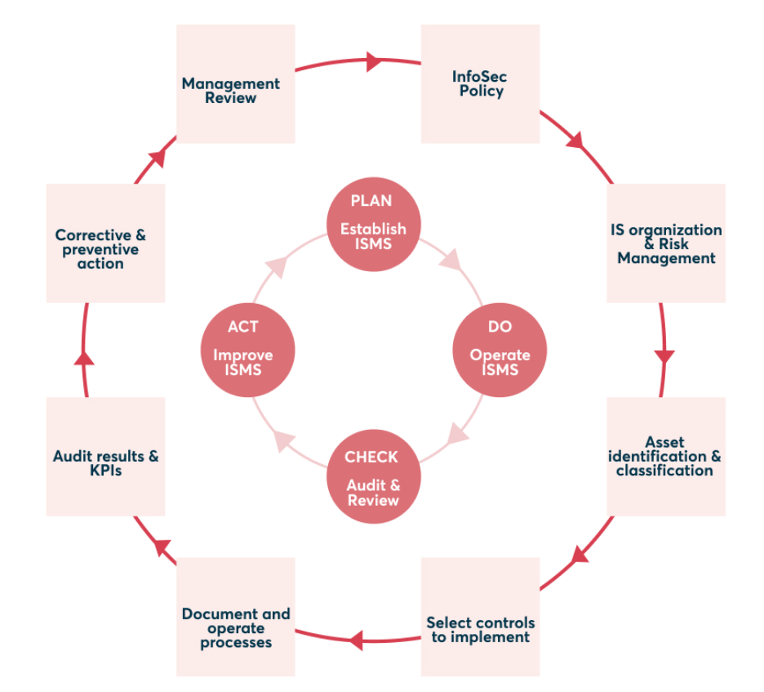

ISO 27001:2022 Controls: Welche Maßnahmen gibt es in Anhang A?

Die Controls aus der ISO 27001 Annex A (Anhang A) sind die Maßnahmen, die der Standard Unternehmen an die Hand gibt, um Risiken maßgeblich zu verringern. Welche Maßnahmen eine Organisation wählt, wird aus den vorher ermittelten Risiken bestimmt. Auf dieser Grundlage wird der Schwerpunkt festgelegt und die relevanten Kategorien gewählt.

Es gibt seit 2022 insgesamt 93 Controls, die in vier Kategorien eingeteilt sind. Elf der Controls wurden der ISO 27001 2022 neu hinzugefügt. Die vier Kategorien beschreiben dabei jeweils den Schwerpunkt des Anwendungsbereiches der Controls.

ISO 27001:2022: Elf neue Controls

Seit 2022 wurden der ISO 27001 elf neue Controls hinzugefügt, die unterschiedlichen Kategorien zugeordnet werden.

A.5.7 Erkenntnisse über Bedrohungen

Die Maßnahme „Threat intelligence“ verpflichtet Unternehmen sind dazu, Daten über potenzielle Gefahren für die Informationssicherheit zu erfassen und einer eingehenden Analyse zu unterziehen.

A.5.23 Informationssicherheit für die Nutzung von Cloud-Diensten

Unternehmen sind nach der Maßnahme „Information security for the use of cloud services“ dazu angehalten, die Informationssicherheit für die Nutzung von Cloud-Diensten festzulegen und zu verwalten.

A.5.30 IKT-Bereitschaft für Business Continuity

Unternehmen müssen einen IKT-Kontinuitätsplan erstellen, um die betriebliche Widerstandsfähigkeit aufrechtzuerhalten, damit sie die Maßnahme zur „ICT-readiness for business continuity“ erfüllen.

A.7.4 Physische Sicherheitsüberwachung

Es ist erforderlich, dass Unternehmen für die Maßnahme „Physical security monitoring“ geeignete Überwachungsinstrumente einsetzen, um externe und interne Eindringlinge zu erkennen und zu verhindern.

A.8.9 Konfigurationsmanagement

Unternehmen müssen während des „Configuration management“ Richtlinien für die Dokumentation, Implementierung, Überwachung und Überprüfung von Konfigurationen in ihrem gesamten Netzwerk festlegen.

A.8.10 Löschung von Informationen

Das Dokument „Information deletion“ enthält Anleitungen zur Verwaltung der Datenlöschung zur Einhaltung von Gesetzen und Vorschriften.

A.8.11 Datenmaskierung

Beim „Data masking“ werden Techniken zur Datenmaskierung für personenbezogene Daten (personal identifiable information, PII) zur Einhaltung von Gesetzen und Vorschriften bereitgestellt.

A.8.12 Verhinderung von Datenlecks

Unternehmen sind nach der „Data leakage prevention“ verpflichtet, technische Maßnahmen zu ergreifen, um die Offenlegung und/oder Extraktion von Informationen zu erkennen und zu verhindern.

A.8.16 Überwachung von Aktivitäten

Für die Maßnahme „Monitoring activities“ werden Richtlinien zur Verbesserung der Netzwerküberwachungsaktivitäten bereitgestellt, um anomales Verhalten zu erkennen und auf Sicherheitsereignisse und -vorfälle zu reagieren.

A.8.23 Webfilterung

Unternehmen müssen für das “Web filtering” Zugangskontrollen und Maßnahmen zur Beschränkung und Kontrolle des Zugangs zu externen Websites durchsetzen.

A.8.28 Sichere Kodierung

Die Unternehmen sind dazu verpflichtet, bewährte Grundsätze des secure coding zu implementieren, um Schwachstellen zu verhindern, die durch unzureichende Kodierungsmethoden verursacht werden könnten.

Controls nach ISO 27001: Die vier Kategorien

Die ISO 27001:2022 enthält in ihrer vollständigen Fassung 93 Controls die jeweils ihren entsprechenden Kategorien organsiatorische, personalbezogene, phasischeund technological zugeordnet sind. Die Gruppierung der Controls in vier Themenbereiche hilft Unternehmen dabei, zu entscheiden, wer für die Durchführung der Maßnahmen verantwortlich ist und welche Maßnahmen für den Kontext der Organisation relevant sind. Jede Kategorie kann einem bestimmten Schwerpunktbereich innerhalb Ihrer Organisation zugeordnet werden.

- Das erleichtert es, die jeweiligen Controls selektiv auf Ihre Organisation anzuwenden. Organisatorische Controls (37 Maßnahmen)

- Personalbezogene Controls (8 Maßnahmen)

- Physische Controls (14 Maßnahmen)

- Technologische Controls (34 Maßnahmen)

Organisatorische Controls: Maßnahmen zur organisatorischen Sicherheit

Die Risiken fallen nicht unter das Thema Personal, Technologie oder physische Sicherheit? Dann sind die organisatorischen Controls anzuwenden. Dazu gehören z.B. das Identitätsmanagement, Zuständigkeiten und das Sammeln von Beweisen.

Zu den neuen organisatorischen Controls gehören:

- 5.7: Erkenntnisse über Bedrohungen

- 5.23: Informationssicherheit für die Nutzung von Cloud-Diensten

- 5.30: IKT-Bereitschaft für Business Continuity

Besonders die Threat Intelligence ist eine wichtige Neuerung in diesem Bereich – denn diese Maßnahme geht über das Erkennen von bösartigen Domainnamen hinaus. Die Bedrohungsanalyse hilft Organisationen dabei, besser zu verstehen, wie sie angegriffen werden können und entsprechende Vorbereitungen zu treffen.

Personalbezogene Controls: Maßnahmen zum Schutz des Personals

Remote Work ist im Personalbereich in aller Munde. Aber die Neustrukturierung der Arbeitswelt ist auch mit Risiken verbunden – unter anderem dafür gibt es die personalbezogenen Maßnahmen der ISO 27001. Der sich auf das Personal beziehende Bereich umfasst nur acht Controls. Hier geht es vor allem um den Umgang der Mitarbeitenden mit sensiblen Informationen während ihrer täglichen Arbeit – dazu gehören z.B. die Themen Remote Work , aber auch Nondisclosure-Agreements und Screenings. Daneben sind aber auch Onboarding- und Offboarding-Prozesse sowie Verantwortlichkeiten für das Melden von Vorfällen relevant.

Physische Controls: Maßnahmen zum physischen Schutz der Organisation

Die physischen Controls umfassen die Sicherheitsüberwachung, die Wartung, die Sicherheit der Einrichtungen und die Speichermedien. In dieser Kategorie geht es darum, wie Sie sich gegen physische und umweltbedingte Bedrohungen wie Naturkatastrophen, Diebstahl und vorsätzliche Zerstörung schützen.

Zu den neuen physischen Controls gehört:

- 7.4: Physische Sicherheitsüberwachung

Technologische Controls: Maßnahmen zur technischen Sicherheit

Auch Technologie muss zum Schutz der Informationen ordnungsgemäß gesichert werden. Technologische Controls befassen sich daher mit Authentifizierung, Verschlüsselung und der Verhinderung von Datenlecks. Dabei helfen verschiedene Ansätze, wie Zugriffsrechte, Netzwerksicherheit und Datenmaskierung.

Zu den neuen technologischen Controls gehören:

- 8.1: Datenmaskierung

- 8.9: Konfigurationsmanagement

- 8.10: Löschung von Informationen

- 8.12: Verhinderung von Datenlecks

- 8.16: Überwachung von Aktivitäten

- 8.23: Webfilterung

- 8.28: Sichere Kodierung

In diesem Bereich ist eine Neuerung besonders wichtig – die Verhinderung von Datenlecks. Aber auch das Web filtering ist hilfreich: Diese Control beschreibt, wie Organisationen den Onlineverkehr filtern sollten, um zu verhindern, dass Nutzer potenziell schädliche Websites besuchen.

Sie möchten mehr zu den wichtigsten Controls der ISO 27001 wissen? Werfen Sie einen Blick in unseren Guide zu den 4 am häufigsten gescheiterten ISO 27001-Kontrollen.