Die obligatorischen Dokumente, die für die ISO 27001-Norm erforderlich sind, haben wir unten für Sie aufgeführt. Alle Kriterien müssen befolgt und entsprechend dokumentiert werden, damit eine Organisation bei externen Audits vorgelegt werden kann.

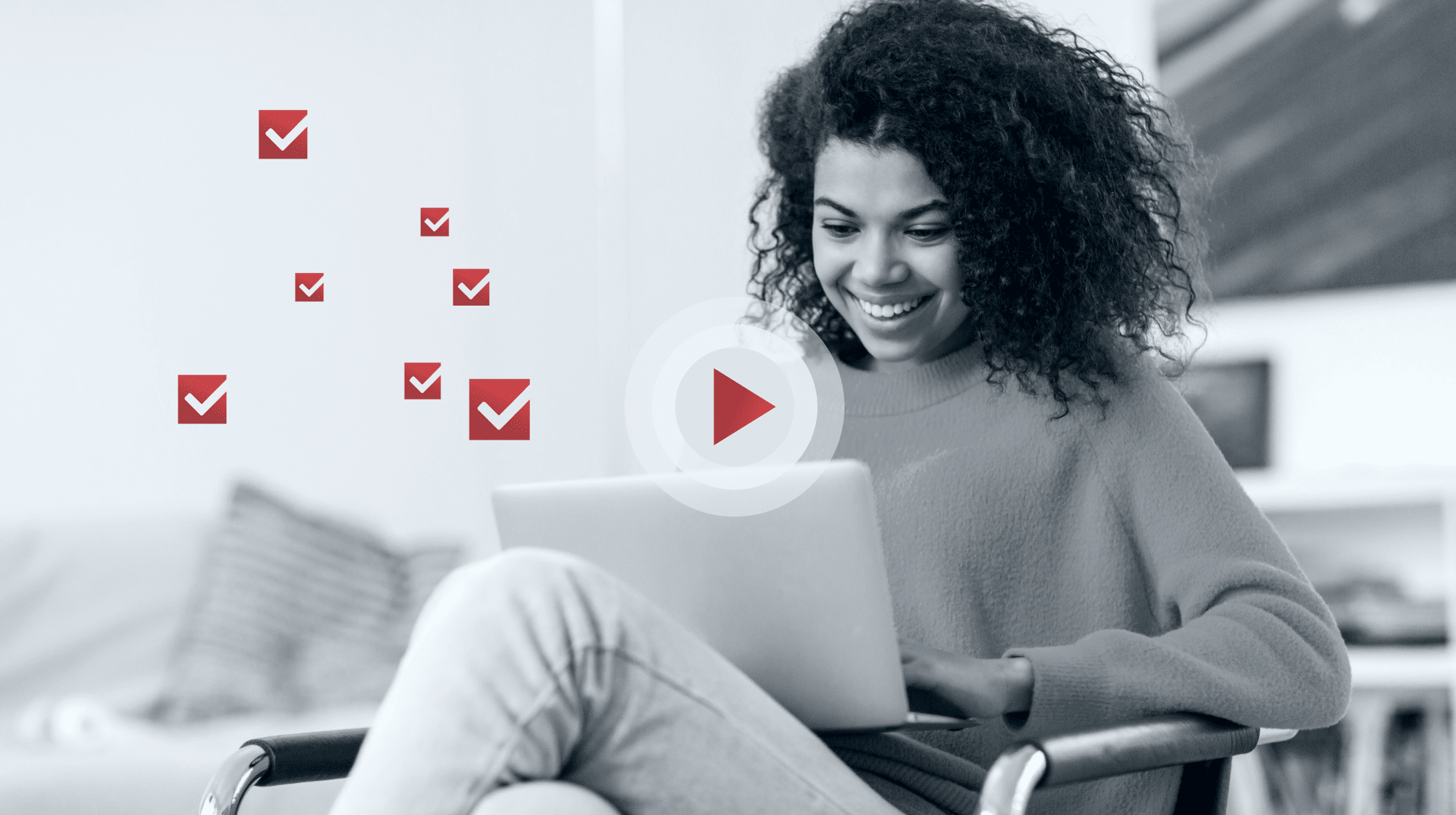

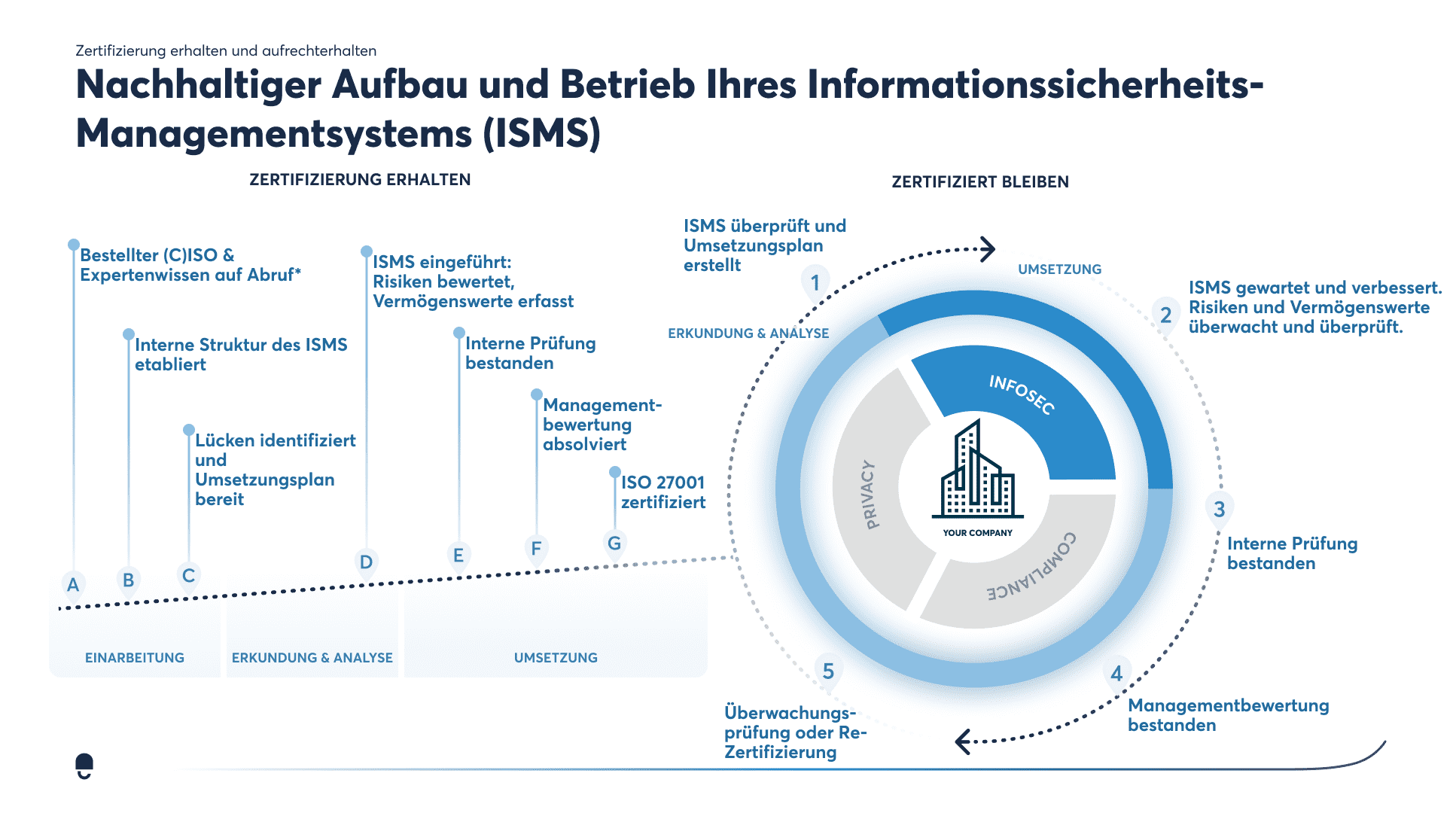

Die Norm schreibt vor, dass Sie sich vor einem externen Audit einem internen Audit unterziehen müssen. Dadurch werden etwaige Lücken in Ihrem ISMS aufgedeckt.

Sobald Sie die Dokumentation erstellt und ein internes Audit sowie eine Managementbewertung durchgeführt haben, müssen Sie sich einem externen Audit durch eine zertifizierte Stelle unterziehen.

Die obligatorischen Dokumente, die für ISO 27001 erforderlich sind, sind:

4.1 Verstehen der Organisation und ihres Kontexts

4.2 Verstehen der Bedürfnisse und Erwartungen der interessierten Parteien

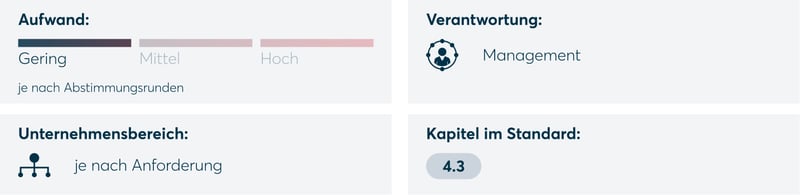

4.3 Der Anwendungsbereich des ISMS

4.4 Der Prozess des Informationssicherheits-Managementsystems

5.1 Die Verpflichtung des ISMS

5.2 Informationssicherheitsrichtlinien

5.3 Rollen und ihre Verantwortlichkeiten (RACI/RASCI)

6.1.2 Prozess der Bewertung und Behandlung von Informationssicherheitsrisiken

6.1.3 Plan zur Behandlung und Bewertung von Informationssicherheitsrisiken

6.1.3 Die Erklärung zur Anwendbarkeit

6.2 Ziele der Informationssicherheit

6.3 Änderungsmanagement für das ISMS

7.1 Ressourcenplanung

7.3 Plan zur Sensibilisierung

7.4 Kommunikationsplan

7.2 Kompetenznachweis

7.5 Dokumentenkontrollpolitik

5.5.1 Dokumentierte Informationen, die von der Organisation als notwendig für die Wirksamkeit des ISMS erachtet werden

8.1 Operative Planung und Kontrolle

8.2 Ergebnisse der Risikobewertung der Informationssicherheit

8.3 Ergebnisse der Behandlung von Informationssicherheitsrisiken

9.1 Nachweise für die Überwachung und Messung der Ergebnisse

9.2 Ein dokumentiertes internes Auditverfahren

9.2 Nachweis der Auditprogramme und der Auditergebnisse

9.3 Nachweis über die Ergebnisse von Managementprüfungen

10.1 Nachweis der Art der Nichtkonformitäten und der daraufhin ergriffenen Maßnahmen

10.1 g) Nachweis über die Ergebnisse von Korrekturmaßnahmen

Eine vollständige Aufschlüsselung der ISO 27001-Anforderungen finden Sie in diesem Beitrag: ISO 27001 Anforderungen: Vorbereitung auf die Zertifizierung.