Die IT-Infrastruktur von Unternehmen wird immer wieder Ziel von Angriffen mit Viren und Trojanern. Nach Schätzungen des Bundesamts für Sicherheit in der Informationstechnik kommen täglich 320.000 neue Schadprogramm-Varianten hinzu. Ein besonders perfider Ansatz ist Ransomware, mit der Angreifer Daten und Systeme verschlüsseln und häufig Lösegelder im sechsstelligen Euro-Bereich erpressen.

Welche Maßnahmen gegen Ransomware helfen und was Unternehmen datenschutzrechtlich beachten müssen, erklären wir im Beitrag.

Das Wichtigste in Kürze

- Ransomware ist Schadsoftware, die Dateien gegen den Willen der Nutzer verschlüsselt.

- Bei Angriffen mit Ransomware werden hohe Lösegelder gefordert, um die Dateien wieder zugänglich zu machen.

- Werden Unternehmen mit Ransomware infiziert, verletzten sie die DS-GVO-Grundsätze der Vertraulichkeit und Verfügbarkeit. Es drohen Bußgelder.

- Ransomware-Befall ist meldepflichtig. Unternehmen haben 72 Stunden Zeit, um die zuständigen Behörden zu informieren.

- Lösegeldforderungen sollte nicht nachgekommen werden, denn eine Garantie zur Wiederherstellung der Daten gibt es nicht.

In diesem Beitrag

- Was ist Ransomware?

- Welche Arten von Ransomware gibt es?

- Globale Auswirkungen von Ransomware am Beispiel WannaCry

- Wie gelangt Ransomware auf Computer?

- 10 Maßnahmen zum Schutz vor Ransomware

- Ransomware und Datenschutz: Problematik und meldepflichtige Datenpannen

- Maßnahmen beim Befall mit Ransomware im Unternehmen

- Fazit

Was ist Ransomware?

Ransomware gehört zu den Schadprogrammen, die den Zugriff auf Daten und Systeme einschränken oder unterbinden. Der Begriff bezieht sich auf das englische Wort für Lösegeld: „Ransom“. Denn Ransomware verlangt von Unternehmen, die befallenen Daten und Systeme wieder freizukaufen.

Die ersten Angriffe dieser Art fanden um die Jahrtausendwende statt. Zu einem massiven Problem wurde Ransomware ab 2006. Damals wurde begonnen, die gekaperten Daten in ein passwortverschlüsseltes Zip-Archiv zu speichern. Größere Bekanntheit erlangte das Phänomen 2010 mit den sogenannten „BKA-Trojanern“, die mit offiziellen Logos einen behördlichen Hintergrund vortäuschten.

In der Folge wurde Ransomware immer ausgefeilter. Nicht mehr nur Dateien wurden verschlüsselt, sondern auch angebundene Netz-Laufwerke oder externe Festplatten. Zudem wird der Code der Schadsoftware immer ausgeklügelter: Mittlerweile wird häufig zuerst das Backup verschlüsselt und dann der Hauptrechner. Dadurch ist es ungleich schwerer, die Daten wiederherzustellen.

Welche Arten von Ransomware gibt es?

Grundsätzlich gibt es für jedes lohnende Ziel die passende Ransomware. Über 50 „Familien“ mit jeweils eigenen Features lassen sich unterscheiden. Die klassische Ransomware verschlüsselt Dateien und löscht die Originale. Anschließend erhalten die Unternehmen Anweisungen, wie sie gegen Zahlung eines Geldbetrages die Verschlüsselung wieder rückgängig machen können.

Eine weitere Art setzt am Sperrbildschirm an. Dieser wird so manipuliert, dass der Nutzer seinen Rechner nicht mehr freischalten und angeblich erst nach Zahlung des Lösegeldes wieder auf sein System zugreifen kann. Auch die Verschlüsselung des Master-Boot-Records, der das Hochfahren des Betriebssystems regelt, ist möglich.

Daneben gibt es auch Ransomware für Webserver, die zum Beispiel populäre Content-Management-Systeme wie Wordpress angreift und Schwachstellen ausnutzt. Und auch Betriebssysteme für mobile Endgeräte wie Android können durch Software-Downloads oder gefälschte Apps infiziert werden.

Allen Arten von Ransomware gemein ist die Lösegeldforderung. Die Zahlung soll meist in Bitcoin oder anderen Crypto-Währungen erfolgen, da hier keine Rückschlüsse auf die Empfänger möglich sind.

Globale Auswirkungen von Ransomware am Beispiel WannaCry

Zu welchen Schäden Ransomware führen kann, zeigt die bislang bekannteste Attacke aus dem Mai 2017. Durch „WannaCry“ wurden innerhalb von drei Tagen in über 150 Ländern mehr als 200.000 Rechner befallen. Insgesamt waren es Millionen von Endgeräten, die über einen längeren Zeitraum Opfer von WannaCry wurden.

WannaCry nutzte eine Schwachstelle in der Datei- und Druckerfreigabe von Windows. Die Schadsoftware verbreitete sich eigenständig über das Internet und griff weltweit Unternehmen und Privatpersonen an. So war z. B. der Betrieb der Deutschen Bahn eingeschränkt, weil Anzeigetafeln auf Bahnhöfen nicht mehr richtig funktionierten. Beim National Health Service in England wurden Gesundheitsdaten von Patienten verschlüsselt, wodurch lebensbedrohliche Situationen entstanden.

Microsoft reagierte mit einem Notfallpatch, der auch alte Betriebssysteme gegen die Schadsoftware immunisierte. Die Lösung des Problems bestand letztlich in einem sogenannten „Killswitch“. Mit diesem hatten die Ersteller der Schadsoftware die Möglichkeit eingebaut, WannaCry auf allen Geräten abzuschalten. Einmal aktiviert, stoppte er die weitere Verbreitung von WannaCry.

Wie gelangt Ransomware auf Computer?

Der größte Angriffsvektor für Schadsoftware ist der Mensch: Häufig gelangt sie über infizierte E-Mail-Anhänge und Downloads auf den Rechner. Die Angreifer imitieren dabei das Aussehen von behördlichen E-Mails oder geben sich als Gericht oder Hausverwaltung aus. Auch Social Engineering nimmt zu. Dabei werden die Inhalte zuvor abgefangener E-Mail-Kommunikation verwendet, wodurch die Mails authentisch erscheinen und die Wahrscheinlichkeit steigt, dass Anhänge geöffnet werden.

Bei den Anhängen oder Downloads handelt es sich um Dateien, die wie Bilder oder Word-Dokumente aussehen, aber Script-Dateien sind. Programme wie Word erkennen beim Öffnen, dass die Datei sogenannte Makros enthält, und fragen, ob man diese ausführen möchte. Der Nutzer muss also mehrfach aktiv zustimmen, damit Ransomware das System infizieren kann.

Anschließend laufen die Skripte im Hintergrund und verschlüsseln das System. Der Nutzer bemerkt hiervon nichts. Erst eine Dialogbox macht ihn darauf aufmerksam, dass das System gesperrt ist und er Lösegeld bezahlen soll. Oft läuft auch ein Countdown, an dessen Ende damit gedroht wird, alle Daten unwiederbringlich zu löschen.

Mitarbeiterschulung und -sensibilisierung sind kostengünstige und hocheffektive Maßnahmen zum Schutz gegen Ransomware.

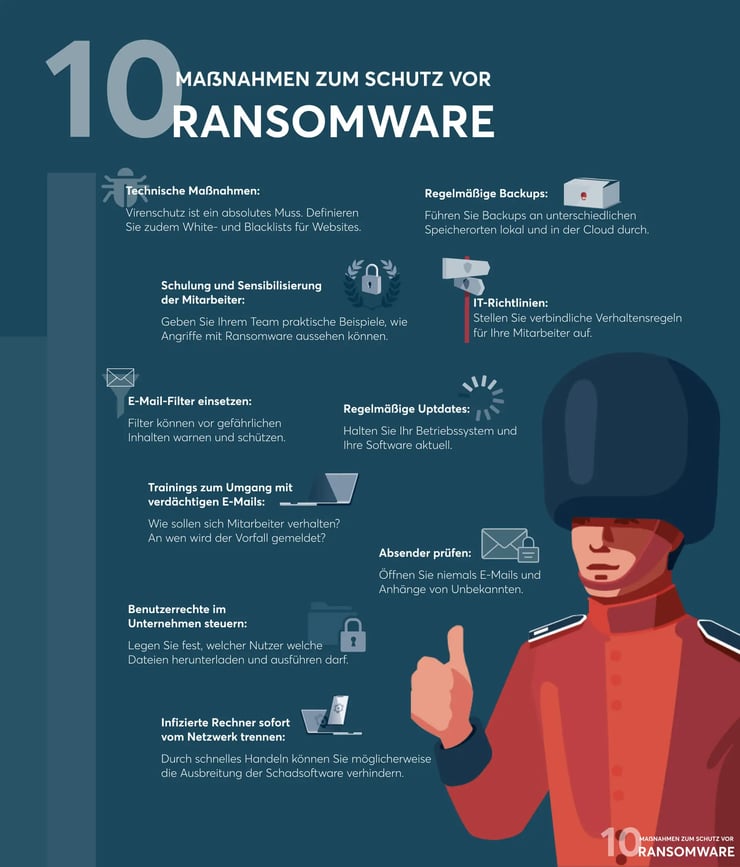

10 Maßnahmen zum Schutz vor Ransomware

Die schiere Masse unterschiedlicher Ransomware erschwert den Schutz vor ihr – und täglich kommt neue Schadsoftware hinzu. Folgende Maßnahmen helfen, das Risiko zu verringern:

Backups zählen zu den effektivsten Maßnahmen bei Viren- und Trojanerbefall. Eine durchdachte Backup-Strategie ist für Unternehmen ein Muss. Vor allem sollte darauf geachtet werden, dass die Backups nicht vom (möglicherweise befallenen) Rechner in den Speicherort (z. B. Server) geschoben werden, sondern der Impuls vom Speicherort ausgeht und dieser sich die Daten vom Rechner zieht. So kann im Fall der Fälle das Überschreiben der „sauberen“ Daten rechtzeitig verhindert werden. Verletzen Unternehmen die DS-GVO-Grundsätze, drohen empfindliche Bußgelder.

2023 kommen auf Unternehmen neue Herausforderungen in der Informationssicherheit zu - darunter neue Angriffsmethoden von Hackern und der Mangel an Fachkräften. In unserem Artikel erklären wir, wie Sie sich darauf einstellen sollten.

Ransomware und Datenschutz: Problematik und meldepflichtige Datenpannen

Die DS-GVO misst dem Thema Datenpannen große Bedeutung zu. In Artikel 32 DS-GVO, der die Sicherheit der Verarbeitung thematisiert, wird vom Verantwortlichen und vom Auftragsverarbeiter gefordert, ein „angemessenes Schutzniveau zu gewährleisten“. Darunter fallen die Vertraulichkeit und Verfügbarkeit der Daten. Werden diese Grundsätze verletzt, drohen Bußgelder. Eine Meldung der Datenpanne kann sowohl an Behörden als auch an Betroffene erfolgen.

Meldung an die zuständigen Behörden

Die Artikel-29-Datenschutzgruppe hat eine Leitlinie zur Meldung der Verletzung des Schutzes personenbezogener Daten veröffentlicht, in der explizit auf Vorfälle mit Ransomware eingegangen wird. Dort heißt es, dass diese Fälle als Datenschutzverletzung bzw. Datenpannen nach Artikel 33 DS-GVO an die zuständigen Aufsichtsbehörden gemeldet werden müssen. Das gilt vor allem dann, wenn es nur eine einzige Kopie der personenbezogenen Daten gibt.

Auch für den Fall, dass die Daten wiederhergestellt werden können, ist davon auszugehen, dass weiterhin eine Datenschutzverletzung vorliegt. Denn neben der Verfügbarkeit ist auch die Vertraulichkeit der Daten durch den Angriff verletzt. Betroffene Unternehmen sollten sich eingehend mit einer möglichen Meldung beschäftigen. Denn nur bei ausgeschlossenem Risiko für die personenbezogenen Daten kann von einer Meldung abgesehen werden.

Meldung an betroffene Personen

Je nach Ausmaß des Eingriffs in die Verfügbarkeit kann es auch notwendig sein, die Personen, deren Daten betroffen sind, zu informieren. Die Pflicht hierzu ergibt sich aus Artikel 34 DS-GVO. Ein solcher Fall liegt vor, wenn die Daten nicht wiederhergestellt werden können oder der Zeitraum bis zur Wiederherstellung eine bestimmte Länge überschreitet.

Ebenfalls definiert ist, innerhalb welcher Frist die Meldung erfolgen muss: Artikel 33 DS-GVO sieht vor, dass Unternehmen innerhalb von 72 Stunden ab Kenntnisnahme die zuständigen Behörden über den Vorfall informieren müssen. Die Frist läuft im Normalfall mit dem Erscheinen des Dialogfeldes der Ransomware.

Cyber-Kriminellen kann nicht vertraut werden. Unternehmen sollten Lösegeldforderungen daher ignorieren.

Maßnahmen beim Befall mit Ransomware im Unternehmen

Wird ein Unternehmen von Ransomware befallen, stellt sich eine grundsätzliche Frage: Wird Lösegeld bezahlt oder nicht? Dabei ist wichtig zu wissen, dass es auch bei bezahlter Forderung keine Garantie für die Wiederherstellung der Daten gibt.

Hinzu kommt, dass die Software trotz Lösegeld und Entschlüsselung weiter im System verbleibt. Für Cyber-Kriminelle kann die Zahlung eine zusätzliche Motivation sein, dieses Unternehmen erneut zu attackieren. Entsprechend rät das Bundesamt für Sicherheit in der Informationstechnik von einer Lösegeldzahlung ab und empfiehlt, Anzeige bei der Polizei zu erstatten. Die Behörden bieten auch Unterstützung beim weiteren Vorgehen.

Ebenfalls sinnvoll ist der Einsatz von Tools wie Crypto Sheriff. Dieser von Europol unterstützte Dienst ermittelt die Art der genutzten Ransomware und bietet für einen Teil davon Entschlüsselungslösungen an. So können Unternehmen im Idealfall wieder Zugriff auf ihre Daten erlangen.

Fazit

Unternehmen und Behörden tun gut daran, dem Thema Ransomware hohe Priorität einzuräumen. Die Konsequenzen aus einem Befall sind dramatisch und reichen von hohen Lösegeldforderungen über Datenschutzverstöße bis hin zur Störung des Produktionsablaufs aufgrund eines IT-Ausfalls. In einzelnen Fällen kann sogar die komplette Neuanschaffung von Hardware notwendig sein.

Durch geeignete technische und organisatorische Maßnahmen (TOM) sowie die Schulung von Mitarbeitern kann einem Befall mit Ransomware gut vorgebeugt werden. Denn der beste Schutz ist immer noch, Ransomware gar nicht erst auf die eigenen Systeme zu lassen.

Wie teuer eine Datenpanne wird?

Das lässt sich seriös nicht beziffern. Allein der Vertrauensverlust bei Kunden kann ein Unternehmen in die Insolvenz führen. Investitionen in den Datenschutz sind daher ein Muss und lohnen sich mit Sicherheit.

Sie haben Fragen zur Einhaltung der DS-GVO oder zu weiteren Datenschutzspezifischen Themen?

Bei DataGuard sind zertifizierte Experten auf Augenhöhe für Sie da. Buchen Sie Ihr persönliches Gespräch mit einem Branchenexperten und lernen Sie uns persönlich kennen: