Betriebssicherheit ist entscheidend, wenn es darum geht, Ihre Organisation ISO-27001-konform zu machen. Anhang A.12 (ebenso geläufig: die englische Bezeichnung „Annex A.12“) hat den Zweck, die Integrität der Informationsverarbeitungseinrichtungen in Ihrer Organisation zu gewährleisten. Zusammen mit den anderen Maßnahmen von Anhang A (zu Englisch: Controls von Annex A) bildet er die Grundlage für einen ganzheitlichen Ansatz in Bezug auf Informationssicherheit.

In diesem Artikel sehen wir uns Anhang A.12 im Detail an. Wir zeigen, warum er für Ihre Organisation wichtig ist, und besprechen jede seiner 14 Anforderungen.

In diesem Beitrag

- Was ist Annex A.12?

- Was ist Betriebssicherheit?

- Warum ist Betriebssicherheit wichtig für Ihre Organisation?

- Welche Maßnahmen umfasst Anhang A.12?

- Anhang A.12.1 – Betriebliche Verfahren und Zuständigkeiten

- Anhang A.12.2 – Schutz vor Malware

- Anhang A.12.3 – Informations-Back-ups

- Anhang A.12.4 – Protokollierung und Überwachung

- Anhang A.12.5 – Kontrolle von Betriebssoftware

- Anhang A.12.6 – Umgang mit technischen Schwachstellen

- Anhang A.12.7 – Auswirkungen von Audits auf Informationssysteme

- Fazit

Was ist Annex A.12?

In Anhang A.12 erfahren Sie, wie Sie Informationsverarbeitungsvorgänge sicher verwalten und steuern können. Die Maßnahmen aus Anhang A.12 sind entscheidend, um den Verlust und die nicht autorisierte Weiterleitung wertvoller Informationen zu verhindern und deren Vertraulichkeit und Integrität zu gewährleisten.

Wie bei den anderen Controls aus Anhang A ist die Umsetzung freiwillig. Die Auswahl der richtigen Maßnahmen im Anschluss an eine Risikobewertung ist jedoch ein wichtiger Schritt im ISO-27001-Compliance-Prozess.

Sehen wir uns also an, was Anhang A.12 beinhaltet und welche Anforderungen für Betriebssicherheit dort festgelegt werden.

Was ist Betriebssicherheit?

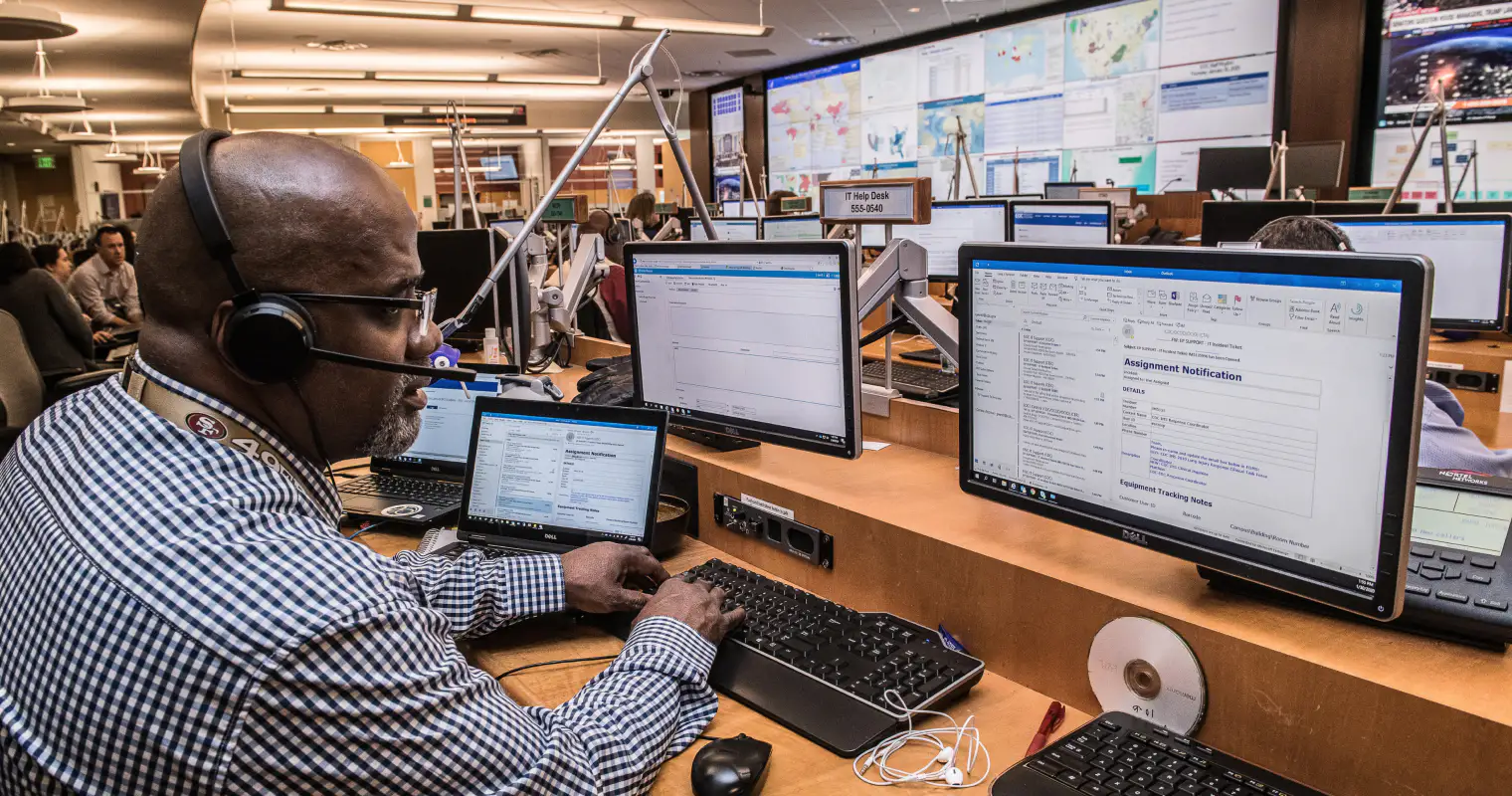

Betriebssicherheit (auf Englisch Operations Security oder OPSEC) bezeichnet den Schutz wertvoller Informations-Assets vor Lecks, Verlusten und Schäden – ein wichtiger Bestandteil des Risikomanagements. Sicherheitslücken, die zu Datenverlust oder -diebstahl führen können, werden identifiziert und geschlossen. Effektive OPSEC-Maßnahmen bilden ein Framework für Best Practices und Richtlinien zum Schutz wichtiger Informationen.

Betriebssicherheit ist aus mehreren Gründen wichtig für das Informationssicherheits-Framework einer Organisation. Mehr dazu im folgenden Abschnitt.

Warum ist Betriebssicherheit wichtig für Ihre Organisation?

OPSEC-Praktiken veranlassen Organisationen dazu, potenzielle Informationssicherheitsrisiken zu identifizieren, zu bewerten und zu mindern. So bleiben sie vor Hackerangriffen und Malware-Programmen geschützt.

Effektive Betriebssicherheit sorgt dafür, dass vertrauliche Informationen nicht offengelegt werden – egal ob absichtlich oder unabsichtlich. Außerdem dient sie Organisationen als Orientierung im Falle eines Risikoeintritts. Datenlecks können fatal für Unternehmen sein, wenn Hacker sich beispielsweise Zugang zu sensiblen Informationen wie Finanz- und Mitarbeiterdaten verschaffen. Die Implementierung wirkungsvoller OPSEC-Richtlinien ist daher von größter Bedeutung.

Sehen wir uns die Anforderungen von Annex A.12 und ihre Bedeutung für eine ganzheitliche OPSEC-Strategie nun etwas genauer an.

Roadmap zur ISO 27001 Zertifizierung

Mit unserem kostenlosen Leitfaden behalten Sie den Überblick auf dem Weg zur Zertifizierung Ihres ISMS nach ISO 27001.

Jetzt kostenlos herunterladenWelche Maßnahmen umfasst Anhang A.12?

Anhang A.12 enthält eine Liste mit 14 Maßnahmen (zu Englisch: Controls), die auf sieben zentrale Aspekte der Betriebssicherheit verteilt sind. In diesem Abschnitt besprechen wir, wie die einzelnen Controls zu effektiven OPSEC-Praktiken beitragen – und wie sie implementiert werden.

Anhang A.12.1 – Betriebliche Verfahren und Zuständigkeiten

Ziel der Maßnahmen unter A.12.1 ist es, den sicheren und ordnungsgemäßen Betrieb von Informationsverarbeitungseinrichtungen zu gewährleisten. Sie legen allgemeingültige Standards für die Datenverarbeitung in Organisationen fest.

12.1.1 – Dokumentation der Betriebsverfahren

Maßnahme: Alle Betriebsverfahren der Organisation müssen dokumentiert und Mitarbeitern sowie den relevanten Stakeholdern zugänglich gemacht werden.

Umsetzung: Eine solche Dokumentation sorgt für Einheitlichkeit und schnellen Zugang zu erforderlichen Informationen bei Systemänderungen (Mitarbeitende und Ressourcen). Auch das Katastrophenmanagement wird vereinfacht. Die Dokumente müssen stets aktuell sein und die Art der Dokumentation sollte den Bedürfnissen der Organisation entsprechen. Berücksichtigen Sie zum Beispiel Aspekte wie Unternehmenswachstum und Stabilität. Achten Sie darauf, Prozesse im Zusammenhang mit den bei der Risikobewertung identifizierten Problembereichen zu dokumentieren.

Folgendes ist wichtig:

- Systeminstallation und -einstellungen

- Automatisierte und manuelle Verarbeitung und Verwaltung von Informationen

- Regelmäßige Backups

- Früheste Uhrzeit für den Arbeitsbeginn und späteste Uhrzeit für Auftragsabschlüsse und erforderlicher Zugriff auf andere Systeme in diesem Zusammenhang

- Anleitungen zum Umgang mit Fehlern oder Systemeinschränkungen, die während der Auftragsausführung auftreten können

- Kontaktinformationen von Support-Mitarbeitern, die bei betrieblichen oder technischen Problemen angesprochen werden können

- Spezifische Handlungsanweisungen, auch in Bezug auf fehlgeschlagene Aufträge

- Ablauf für Systemneustart und -wiederherstellung bei Systemausfällen

- Audit-Trail-Verwaltung und Informationen zu Systemprotokollen

- Überwachungsverfahren

12.1.2 – Änderungsmanagement

Maßnahme: Veränderungen innerhalb einer Organisation müssen kontrolliert werden. Das gilt auch für Informationssicherheitssysteme.

Umsetzung: Änderungsmanagement sorgt dafür, dass das Risiko für Datenmanipulation oder -verlust (absichtlich oder unabsichtlich) gering bleibt. Es sollte in der gesamten Organisation implementiert werden und alle Unternehmensabläufe und Informationsverarbeitungseinrichtungen umfassen, darunter Netzwerke, Systeme und Anwendungen. Änderungsvorgänge sind in Audit Trails aufzuzeichnen. Der dabei angewendete Detailgrad sollte der Art der aufgezeichneten Änderungen entsprechen.

Folgendes ist wichtig:

- Aufzeichnung bedeutender Änderungen

- Planen und Testen von Änderungen

- Aufzeichnung möglicher Auswirkungen der Änderungen

- Aufzeichnung eines formellen Genehmigungsprozesses für vorgeschlagene Änderungen

- Bestätigung der Einhaltung von Anforderungen an Informationssicherheit

- Kommunikation der Änderungen an alle Personen, für die sie relevant sind

- Aufzeichnung nicht gedeckter Kosten und der Auswirkungen unvorhersehbarer Ereignisse

- Notfallplan für den schnellen und kontrollierten Umgang mit unvorhersehbaren Ereignissen

12.1.3 – Kapazitätsmanagement

Maßnahme: Die Nutzung von Ressourcen muss überwacht, angepasst und prognostiziert werden, um eine optimale Systemleistung zu gewährleisten, die an den Zielen der Organisation ausgerichtet ist.

Umsetzung: Berücksichtigen Sie Datenspeicherkapazität, Rechenleistung und Kommunikationskapazität. Achten Sie darauf, dass das Kapazitätsmanagement proaktiv und reaktiv ist, damit das System innerhalb seiner Möglichkeiten arbeitet.

Hier einige Beispiele für Anforderungen in Bezug auf Kapazitätsmanagement:

- Durch Entfernen überflüssiger Daten Speicherplatz freimachen

- Anwendungen, Programme, Datenbanken oder Umgebungen außer Betrieb nehmen

- Bandbreite auf geschäftskritische Aktivitäten beschränken

12.1.4 – Trennung von Entwicklungs-, Test- und Betriebsumgebungen

Maßnahme: Halten Sie Entwicklungs-, Test- und Betriebsumgebungen getrennt, um unbefugten Zugriff auf die und Änderungen an der Betriebsumgebung zu vermeiden.

Umsetzung: Durch Trennung unterschiedlicher Umgebungen werden Live-Daten geschützt. Tests sollten in einer separaten Umgebung stattfinden, und Daten sollten nur mit entsprechender Autorisierung auf andere Umgebungen übertragen werden können.

Anhang A.12.2 – Schutz vor Malware

Ziel von A.12.2 ist der Schutz Ihrer Daten vor Malware. A.12.2 hat nur eine Anforderung.

12.2.1 – Maßnahmen zum Schutz vor Malware

Maßnahme: Es müssen Maßnahmen ergriffen werden, um die Organisation vor Malware-Angriffen zu schützen, Angriffe dieser Art zu erkennen und die Wiederherstellung des Systems nach einem Angriff zu ermöglichen.

Umsetzung: Die Nutzung von Wechseldatenträgern sollte eingeschränkt werden. Sorgen Sie außerdem dafür, dass potenzielle Risiken angegangen werden. Systeme und Software sollten immer auf dem neuesten Stand sein. Für die Umsetzung von A.12.2 ist Software zum Erkennen und Entfernen von Malware erforderlich.

Anhang A.12.3 – Informations-Back-ups

Ziel von A.12.3 ist es, den Verlust wertvoller Informationen zu vermeiden.

12.3.1 – Informations-Back-ups

Maßnahme: Back-up-Kopien von Informationen müssen regelmäßig gepflegt und getestet werden.

Umsetzung: Beim Verfassen von Back-up-Richtlinien sind das Risikoniveau und die Bedürfnisse der Organisation zu berücksichtigen. Back-up-Daten müssen getrennt von der Live-Umgebung gespeichert werden, um Datenmanipulation zu verhindern.

Anhang A.12.4 – Protokollierung und Überwachung

Ziel von A.12.4 ist es, Ereignisse zu protokollieren und nachzuweisen.

12.4.1 – Ereignisprotokollierung

Maßnahme: Alle Ereignisprotokolle müssen Unternehmensinformationen wie Benutzerdaten, Informationssicherheitsereignisse und Schwachstellen enthalten.

Folgendes ist wichtig:

- Benutzer-IDs

- Systemaktivitäten (Daten und Zeiten wichtiger Ereignisse sowie Details zu den Ereignissen)

- Identität oder Standort von Geräten

- Zugriffsversuche auf das System

- Zugriffsversuche auf Ressourcen

- Änderungen an der Systemkonfiguration

- Inanspruchnahme von Berechtigungen

- Nutzung von Systemprogrammen und -anwendungen

- Abgerufene Dateien und Art des Zugriffs

- Netzwerkadressen und -protokolle

- Systemalarme zur Zugriffskontrolle

- Aktivierung und Deaktivierung von Schutzsystemen

- Aufzeichnungen zu In-App-Transaktionen

12.4.2 – Schutz von Protokollinformationen

Maßnahme: Protokolle sind erforderlich, um Daten vor unbefugtem Zugriff zu schützen.

Umsetzung: Die Protokolle müssen sicher gespeichert werden, um Manipulation zu verhindern.

12.4.3 – Administrator- und Bedienersoftware

Maßnahme: Protokolle zu den Aktivitäten von Systembedienern und -administratoren müssen erstellt und regelmäßig aktualisiert werden.

Umsetzung: Konten mit strengeren Protokollanforderungen sind zu priorisieren.

12.4.4 – Uhrensynchronisation

Maßnahme: Die Uhren aller Informationsverarbeitungssysteme müssen anhand einer einzigen Quelle synchronisiert werden.

Umsetzung: Eine korrekte Synchronisierung ermöglicht die Ermittlung von „Ursache und Wirkung“ und den Nachweis von Ereignissen.

Anhang A.12.5 – Kontrolle von Betriebssoftware

Ziel von A.12.5 ist es, die Integrität von Betriebssystemen zu gewährleisten.

12.5.1 – Installation von Software auf Betriebssystemen

Maßnahme: Softwareinstallationen müssen genau überwacht werden und einem festgelegten Prozess folgen.

Umsetzung: Beim Änderungsmanagement, bei der Zuweisung von Verantwortlichkeiten, bei der Systemwiederherstellung und bei Verlaufsprotokollen müssen formelle Abläufe eingehalten werden.

Folgendes ist wichtig:

- Management-Berechtigungen zum Aktualisieren von Software

- Betriebssysteme sollten nur genehmigten Code enthalten

- Benutzerfreundliche Testfunktionen

- Bibliotheken mit Programmquellen müssen regelmäßig aktualisiert werden

Anhang A.12.6 – Umgang mit technischen Schwachstellen

Ziel von A.12.6 ist es, zu verhindern, dass technische Schwachstellen ausgenutzt werden.

12.6.1 – Umgang mit technischen Schwachstellen

Maßnahme: Jegliche Schwachstellen in Informationssystemen müssen evaluiert und anhand angemessener Maßnahmen angegangen werden.

Umsetzung: Die angewandten Maßnahmen müssen geeignet und ausreichend sein. Es kann sinnvoll sein, eine Kommunikationsstrategie zu entwickeln, um Benutzer in Bezug auf Schwachstellen auf dem Laufenden zu halten und so Risikomanagement durch Benutzerverhalten zu ermöglichen.

Folgendes ist wichtig:

- Netzwerk-Firewalls

- Umfassende Überwachung

- Erhöhtes Bewusstsein für Schwachstellen

12.6.2 – Einschränkungen in Bezug auf Softwareinstallation

Maßnahme: Es sind klare Regeln festzulegen, die definieren, welche Software Benutzer auf Betriebsgeräten installieren können.

Umsetzung: Diese Regeln müssen auch die Installation von Software auf Betriebsgeräten durch Einzelpersonen einschränken, da auf diesem Weg Malware ins Unternehmen geschleust werden kann. Wenn keine komplette Sperre möglich ist, kann eine Whitelist mit genehmigter Software erstellt werden.

Anhang A.12.7 – Auswirkungen von Audits auf Informationssysteme

Ziel von A.12.7 ist es, die Auswirkungen von Audits und damit verbundenen Aktivitäten auf tägliche Abläufe und betriebliche Systeme so gering wie möglich zu halten.

12.7.1 – Maßnahmen für Audits von Informationssystemen

Maßnahme: Alle Anforderungen in Bezug auf Audits, darunter der Zugriff auf Systeme, müssen vorab geplant und mit dem Management besprochen werden, sodass Geschäftsabläufe nur minimal durch den Audit-Prozess beeinträchtigt werden.

Umsetzung: Umfang und Detailgrad von Audits und Systemtests müssen klar definiert sein, und ihre Durchführung muss einem formellen Prozess folgen.

Fazit

Organisationen sind nicht verpflichtet, alle 144 Maßnahmen aus Anhang A umzusetzen. Wir empfehlen aber, die Maßnahmen auszuwählen und zu implementieren, die den Bedürfnissen und Zielen der Organisation entsprechen.

In Anhang A.12 werden in 14 optionalen Maßnahmen Best Practices zum Thema Betriebssicherheit umrissen. Die Maßnahmen sollen dafür sorgen, dass sensible Informationen nicht offengelegt, gestohlen oder beschädigt werden. A.12 deckt wichtige Bereiche des auf Risikomanagement basierenden ISO-27001-Frameworks ab. Ziel dabei ist es, robuste Informationssicherheitspraktiken zu etablieren, um besser vor externen Bedrohungen geschützt zu sein.

DataGuard unterstützt Unternehmen bei der Implementierung von ISO 27001-Maßnahmen und der Zertifizierung. Möchten Sie die Informationssicherheit in Ihrem Unternehmen verbessern? Vereinbaren Sie noch heute einen Termin und setzen Sie sich mit unseren Experten in Verbindung.