In einer Welt, die sich ständig weiterentwickelt und in der technologische Innovationen die Norm sind, stehen IT-Leader und CISOs vor einer Vielzahl von Herausforderungen, die sich kontinuierlich verändern und anpassen.

Von der raschen Entwicklung neuer KI-Technologien bis hin zur ständigen Anpassung an verabschiedete Cyber-Gesetze und Datenschutzstrategien sind die Anforderungen an die Informationssicherheit in Professional Services vielschichtig und anspruchsvoll.

Um einen genaueren Einblick in diese sich wandelnde Landschaft zu erhalten, haben wir uns mit Emrick Etheridge, dem Experten für Informationssicherheit und Product Content Owner bei DataGuard, gesprochen.

In diesem Blogbeitrag werden wir die größten Herausforderungen der Informationssicherheit in Professional Services beleuchten und diskutieren, wie IT-Leader diesen Herausforderungen erfolgreich begegnen können. Hier sind unsere Top 5:

1. Die Vertraulichkeit der Kunden wahren

Sensible Kundendaten sind das höchste Gut und die Schwachstelle jedes Dienstleitungsunternehmens – und ihr Schutz eine der wichtigsten Aufgaben eines jeden CISOs. Sie stehen vor der Herausforderung, den Überblick über alle Daten zu behalten und sicherzustellen, dass sie angemessen verschlüsselt sind und alle erforderlichen Datenschutzmaßnahmen getroffen wurden.

Insbesondere in großen Unternehmen kann es eine immense Herausforderung sein, sicherzustellen, dass sensible Daten vor externen und internen Bedrohungen geschützt sind. Werden Ihre Sicherheitsmaßnahmen kompromittiert und Ihre sensiblen Daten bekannt gegeben, kann dies nicht nur Sie selbst, sondern auch Ihren Kunden ernsthaft schaden. “Und dann können Sie sich die Chance, in Zukunft größere Unternehmen mit bekannten Marken zu gewinnen, fast abschminken.”, so Emrick Etheridge.

Ein Worst-Case-Szenario für jeden IT-Leader ist der Verlust oder die Kompromittierung sensibler Kundendaten. Daher ist es unerlässlich, sicherzustellen, dass die Daten gemäß der Datenschutz-Grundverordnung (DSGVO) und anderen relevanten Vorschriften geschützt sind. Nur durch angemessene Sicherheitsmaßnahmen können Unternehmen verhindern, dass sensible Informationen in die falschen Hände gelangen und ihre Reputation sowie das Vertrauen ihrer Kunden ernsthaft geschädigt werden.

2. Der Dunning-Kruger-Effekt

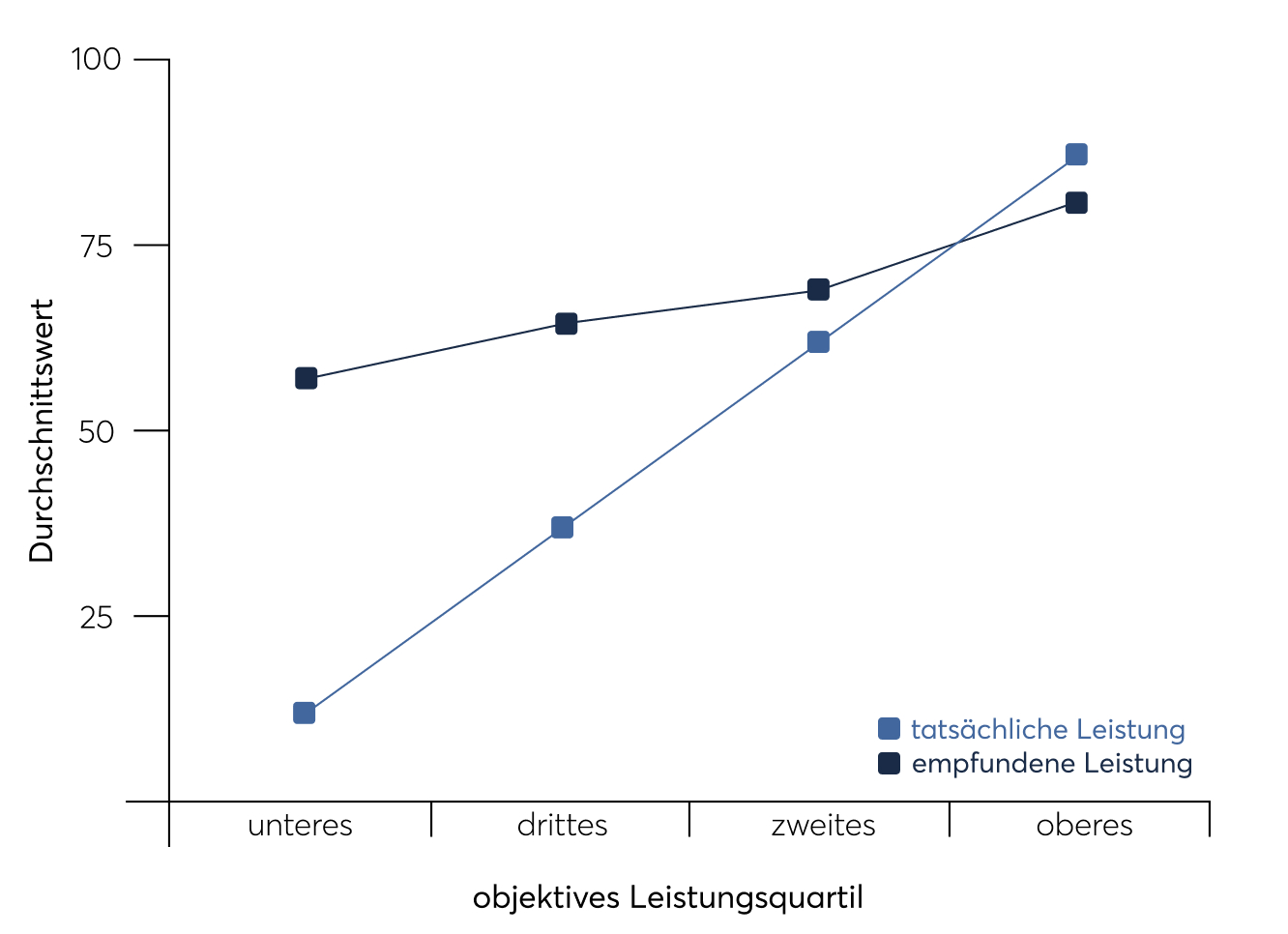

Umso mehr Wissen Mitarbeiter Ihrer Organisation über Cybersicherheit haben, desto besser sind Ihre Daten geschützt. Umgekehrt ist ein menschliches Phänomen, das sich Dunning-Kruger-Effekt nennt, eine oft unterschätzte Challenge für CISOs und IT-Führungskräfte.

Der Dunning-Kruger-Effekt beschreibt das Phänomen, dass Personen mit geringem Wissen oder Können in einem bestimmten Bereich dazu neigen, ihre Fähigkeiten zu überschätzen. Wir sind oft nicht in der Lage, unsere eigenen Fähigkeiten objektiv einzuschätzen.

Der Dunning-Kruger-Effekt spielt in der Cybersicherheit eine große Rolle: Mitarbeiter mit dieser Mentalität ignorieren häufiger Warnzeichen - zum Beispiel die eines Phishing-Angriffs - und sind daher dem Risiko ausgesetzt, Opfer einer Cyberattacke zu werden. „Diese Mitarbeiter können genauso gefährlich sein wie ein Mitarbeiter, der gar kein Cybersicherheitswissen hat“, sagt DataGuards Informationssicherheitsexperte Emrick Etheridge.

Haben Sie diesen Effekt also im Blick und gehen Sie bei der Schulung Ihrer Mitarbeiter darauf ein. Cyberhygiene und das Erlernen eines cybersicheren Verhaltens am Arbeitsplatz, ist die Grundvoraussetzung eines jeden Dienstleistungsunternehmens, das gegen Angriffe gerüstet sein will.

3. Insider-Bedrohungen, die nicht ernst genug genommen werden

Kündigung, ungerechte Behandlung oder Gier: Es gibt viele Gründe, weshalb Mitarbeiter ihrem (ehemaligen) Unternehmen schaden wollen und beispielsweise Daten leaken oder einen Hackerangriff starten.

Die Gefahr von Insider-Bedrohungen wird jedoch häufig unterschätzt; insbesondere von Junior-CISOs, die möglicherweise zu viel Vertrauen in das Personal haben. Vertrauen ist per se eine gute Sache. Doch wenn Insider Threats dauerhaft unterschätzt werden, kann das eine echte Gefahr darstellen.

Bei einer Umfrage unter weltweiten Chief Information Security Officers im Jahr 2023 erklärten 30 Prozent der Befragten, dass Insider-Bedrohungen ein bedeutendes Cybersicherheitsrisiko für ihr Unternehmen darstellen. Es ist daher entscheidend, nicht nur auf externe Bedrohungen zu reagieren, sondern auch intern umfassende Sicherheitsmaßnahmen zu implementieren.

Eine effektive Strategie zur Reduzierung von Insider-Bedrohungen besteht darin, verschiedene Zugriffsebenen zu etablieren. „Wenn sensible Informationen vorhanden sind, halte ich es für ratsam, dass Mitarbeiter verschiedene Zugriffsebenen erhalten, selbst wenn sie diese möglicherweise nicht unmittelbar benötigen. Besser ist es, sie zu haben und nicht zu benötigen, als umgekehrt."

Diese Maßnahme trägt nicht nur dazu bei, das Risiko von Insider-Bedrohungen zu mindern, sondern motiviert auch die Mitarbeiter, ihre Zugriffsrechte verantwortungsbewusst zu nutzen.

Emrick hebt hervor, dass Personen tendenziell weniger wahrscheinlich böswillig handeln, wenn sie eine gewisse Zugriffsberechtigung besitzen, da dies ihre Rückverfolgbarkeit erhöht. "In Großbritannien beispielsweise müssen Mitarbeiter normalerweise eine spezifische Sicherheitsfreigabe wie die SC-Freigabe beantragen, um bestimmte Aufgaben durchführen zu können, meist in Zusammenarbeit mit der Polizei." Diese Praxis könnte sich als wirksame Methode erweisen, um das Risiko von Insider-Bedrohungen zu minimieren.

4. Erfolgreiche “Script Kiddies”

Die Bedrohungslandschaft hat sich mit dem Aufkommen von KI-gesteuerten kriminellen Aktivitäten im Cyberspace dramatisch verändert. Ausgeklügelte Formen des Social Engineerings wie Phishing und die Ausnutzung leicht auffindbarer Schwachstellen sind heute gängige Taktiken, die immer weiter zunehmen.

GenAI-Tools wie ChatGPT spielen dabei eine maßgebliche Rolle. Sie erleichtern es Angreifern, Deep Fakes (Link führt zu einem Webinar, das nur auf Englisch verfügbar ist) zu versenden und Mitarbeiter dazu zu bringen, Zugang zu sensiblen Informationen zu gewähren.

Vor allem aber hilft KI Hackern dabei, die Low Hanging Fruits eines jeden Unternehmens einfach zu erkennen und auszunutzen. Damit können auch unerfahrene Hacker, sogenannte “Script Kiddies”, leichter Angriffe auf Ihre Daten starten. Dies stellt eine große Herausforderung für CISOs und IT-Heads dar.

Sichern Sie Ihren Erfolg.

Abonnieren Sie praxisnahe Experten-Tipps!

Schließen Sie sich 3.000+ Führungskräften an, die mit unserem monatlichen Newsletter zu dem Thema Informationssicherheit auf dem Laufenden bleiben.

Als IT-Führungskraft müssen Sie sich daher proaktiv mit dieser sich entwickelnden Landschaft auseinandersetzen, indem Sie Schulungen und Fortbildungen anbieten und mit Experten in ständigem Kontakt stehen. Darüber hinaus ist es wichtig, die Mitarbeiter über die verschiedenen Formen von Phishing aufzuklären und sie für die potenziellen Gefahren von KI-gesteuerten Angriffen zu sensibilisieren.

Auf der anderen Seite bietet KI auch die Möglichkeit, die Abwehr von Cyberangriffen zu automatisieren und effizienter zu gestalten. IT-Verantwortliche sollten KI und GenAI daher begrüßen und ihre Kompetenz in diesen Bereichen vertiefen und ausbauen.

Machen Sie Künstliche Intelligenz also zu Ihrem Freund und drehen Sie den Spieß rechtzeitig um. Als CISO sollten Sie außerdem die Sichtweise der Hacker verstehen, einschließlich der Motivation von Script Kiddies, um proaktiv gegen diese Bedrohungen vorgehen zu können.

Sie könnten sich auch für diesen Artikel interessieren: 4 Cybersicherheits-Trends, die jeder Head of IT für 2024 kennen sollte.

5. Angriffe auf die Lieferketten

Cyberangriffe, die Schwachstellen in der Lieferkette ausnutzen, sind auf dem Vormarsch und stellen eine ernsthafte Bedrohung für Ihr Unternehmen dar. Das zeigt der Hackerangriff auf den IT-Dienstleister Kaseya durch die Hackergruppe REvil. In Fällen wie diesem dringen Hacker in die Lieferketten von Unternehmen ein, um Erpressung und Wirtschaftsspionage zu betreiben. Die Auswirkungen solcher Angriffe betreffen nicht nur das betroffene Unternehmen, in diesem Fall Kaseya, sondern auch zahlreiche Kunden und deren Netzwerke.

Deutsche Unternehmen sind dabei besonders gefährdet. Achten Sie daher nicht nur auf Ihre internen Sicherheitsvorschriften, sondern überprüfen Sie auch die Sicherheit Ihrer Lieferanten. Lesen Sie Ihre Verträge sorgfältig durch, um sicherzustellen, dass Ihre globalen Datenschutzlösungen den lokalen Gesetzen, insbesondere der DSGVO, entsprechen.

Dieser Beitrag könnte Sie auch interessieren: Selbstbewusste Kommunikation für IT-Führungskräfte.

Um das Risiko von Sicherheitsverletzungen durch Lieferanten zu minimieren, ist es wichtig, umfassende Sicherheitsbewertungen durchzuführen. Verwenden Sie beispielsweise Sicherheitsfragebögen, um sicherzustellen, dass Ihre Lieferanten die erforderlichen Sicherheitsstandards einhalten. Diese Maßnahmen sind unerlässlich, um das Vertrauen in die Lieferkette zu stärken und potenzielle Schwachstellen aufzudecken.

Denken Sie daran, dass dies ein kontinuierlicher Prozess ist. Ähnlich wie bei der regelmäßigen Wartung eines Autos sollten die Sicherheitsmaßnahmen Ihrer Lieferanten kontinuierlich überprüft werden, um sicherzustellen, dass sie den Sicherheitsanforderungen entsprechen. Warten Sie nicht, bis Probleme auftreten, sondern handeln Sie präventiv, indem Sie Ihre Cyber-Sicherheit regelmäßig überprüfen und aktualisieren.

Es ist wichtig, diesen Prozess als fortlaufende Maßnahme zu betrachten. Ähnlich wie bei einem MOT-Test für Autos sollte die Sicherheit der Lieferanten regelmäßig überprüft werden, um sicherzustellen, dass sie kontinuierlich den Sicherheitsanforderungen entsprechen.

Nun haben Sie einen umfassenden Überblick über die Top 5 Herausforderungen. Wir wissen, dass ihre Bewältigung Zeit, Ressourcen und Mühe in Anspruch nimmt. Melden Sie sich bei uns, wenn Sie Unterstützung in der Verbesserung der Informationssicherheit in Ihrem Unternehmen benötigen. Wir beraten Sie gerne.