Sie sind Leiter der IT-Abteilung eines renommierten Produktionsunternehmens. Plötzlich erhalten Sie einen Anruf vom Produktionsleiter: Die Produktionslinie steht still. Sie gehen der Sache nach und erfahren, dass Ihr Unternehmen Opfer eines Cyber-Angriffs geworden ist. Wenn Sie das Lösegeld nicht zahlen, kommt die Produktion zum Erliegen, was Millionen kostet. Gleichzeitig wird der Vorfall öffentlich bekannt und schadet Ihrem Ruf. Wie können Sie das verhindern?

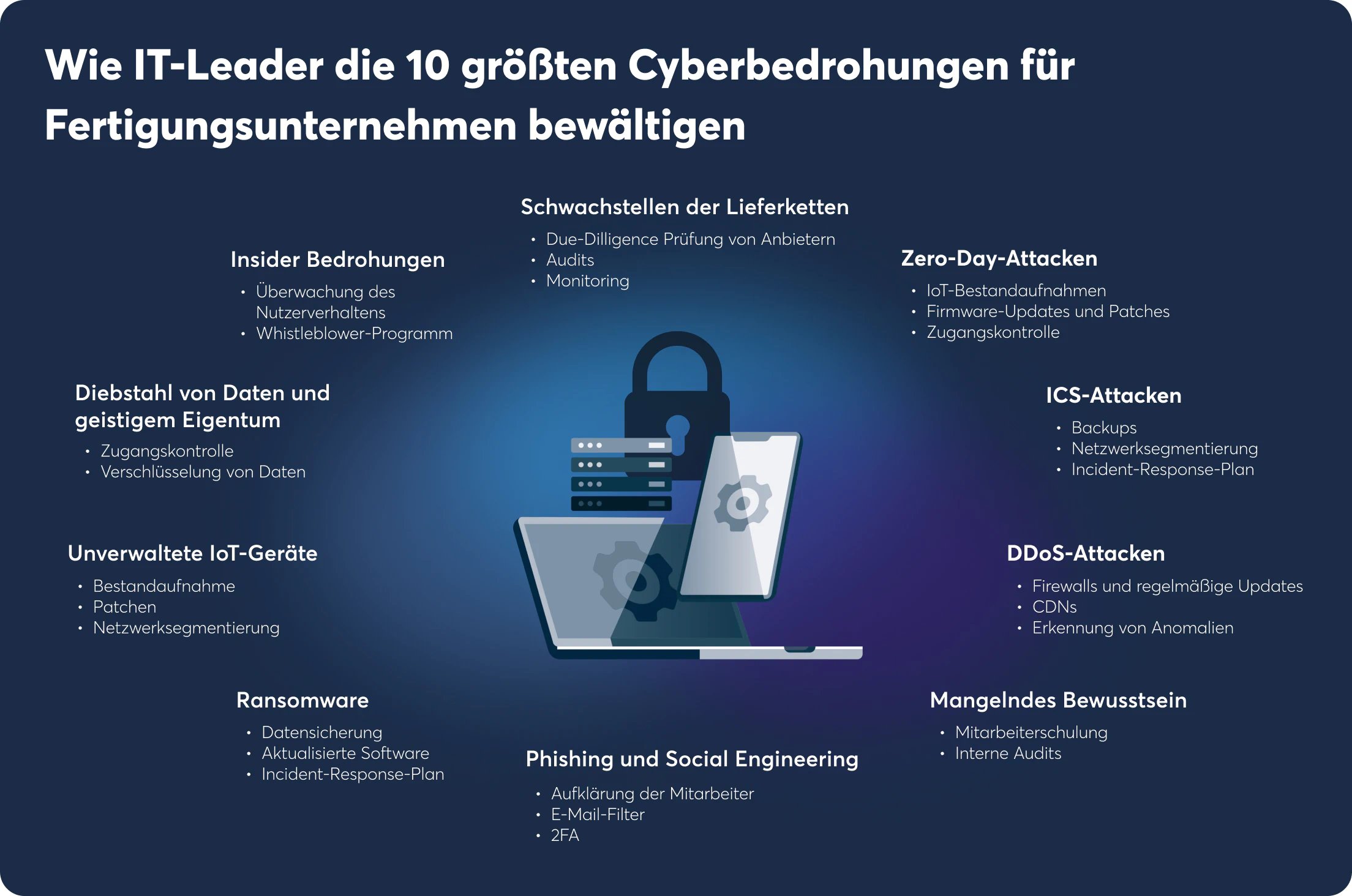

Während traditionelle Fertigungsunternehmen die digitale Transformation vorantreiben, sehen Sie sich mit einer Vielzahl neuer Sicherheitsrisiken konfrontiert. In diesem Artikel werfen wir einen genauen Blick auf die zehn größten Cyber-Bedrohungen, mit denen die Fertigungsindustrie heute konfrontiert ist.

Wir beleuchten Risiken wie Ransomware und Angriffe auf die Lieferketten im Detail und geben Ihnen als IT-Leader wertvolle Tipps, die Sie dabei unterstützen sollen, Ihr Unternehmen effektiv zu schützen. Kyle Tackley, Senior Principal für Informationssicherheit und Datenschutz bei DataGuard, liefert Ihnen wertvolle Einblicke.

In diesem Blogbeitrag sprechen wir über:

- Insider-Bedrohungen – ein Verrat aus dem Inneren

- Diebstahl von Daten und geistigem Eigentum – sind Ihre Patente gesichert?

- Der digitale Wilde Westen: Unverwaltete und ungesicherte IoT-Geräte

- Ransomware: Wenn Ihre Systeme als Geiseln genommen werden

- Schwachstellen der Lieferketten: Testen Sie Ihre Lieferanten

- Phishing and Social Engineering: Vorsicht vor Betrugsmaschen

- Zero-Day-Angriffe: Seien Sie sich über unbekannte Sicherheitslücken bewusst

- ICS -Angriffe: Schützen Sie das Rückgrat der Industrie

- DDoS-Attacken: Haben Sie einen Backup-Plan parat

- Mangelndes Bewusstsein: Die Gefahr der Selbstgefälligkeit

1. Insider Bedrohungen: Ein Verrat aus dem Inneren

Insider-Bedrohungen gehen - wie der Name schon sagt - nicht von externen Hackern aus, sondern von dem eigenen Unternehmen. Mitarbeiter, die Zugang zu sensiblen Informationen wie Konstruktionsplänen und geistigem Eigentum haben, können unwissentlich zu Spionage-Komplizen werden. Oder noch schlimmer: Sie könnten aus finanziellen Gründen, politischen Motiven oder einfach aus Böswilligkeit aktiv mit externen Stellen zusammenarbeiten.

Insider-Bedrohungen entstehen auf unterschiedliche Art und Weise - zum Beispiel durch unzufriedene Mitarbeiter, die sich rächen wollen, durch Personen, die von externen Parteien für Geld angeheuert werden, oder sogar durch staatlich unterstützte Akteure, die Vorteile daraus ziehen wollen. In unserem Blogbeitrag zeigen wir Ihnen, wie Sie Ihr Unternehmen vor diesen internen Risiken schützen können.

Unser on-demand Webinar anschauen: Enthüllung von Schwachstellen: Spionage und der menschliche Faktor in der Cybersicherheit (Link führt zu einem Webinar, das nur auf Englisch verfügbar ist).

So ging beispielsweise ein amerikanisches Unternehmen im Jahr 2005 eine lukrative Partnerschaft mit einem chinesischen Windturbinenhersteller ein. Die Zusammenarbeit half dem chinesischen Unternehmen dabei, weltweit zum größten Hersteller aufzusteigen. Nachdem die Verträge jedoch unterzeichnet worden waren, brach das chinesische Unternehmen die Beziehung ab. Ein Insider verriet geistiges Eigentum, woraufhin das US-Unternehmen 80% seines Geschäfts verlor. Dieser Vorfall brachte dem amerikanischen Unternehmen massive Probleme wie Arbeitsplatzverluste und finanzielle Schäden ein.

Alles, was es brauchte, um so weit zu kommen, war ein unmotivierter Mitarbeiter, ein USB-Stick und ein Gmail-Konto. Der Vorfall ist jetzt fast 20 Jahre her – eine Zeit, in der die Technologie noch lange nicht so weit entwickelt war wie heute.

So verhindern Sie Insider-Bedrohungen:

- Teilen Sie Ihren Mitarbeitern nachdrücklich mit, wie wichtig es ist, verdächtige Aktivitäten zu erkennen und zu melden.

- Führen Sie strenge Zugriffskontrollen ein, um sicherzustellen, dass Ihre Mitarbeiter nur auf die Daten und Systeme zugreifen können, die sie für ihre Arbeit benötigen.

- Überwachen Sie kontinuierlich das Nutzerverhalten und die Netzwerkaktivitäten mit modernen Analysetools und Alarmsystemen, um Abweichungen zu erkennen.

- Richten Sie ein vertrauliches Whistleblower-Programm ein, das klare Meldewege und Anreize für Mitarbeiter bietet, Bedenken zu äußern.

2. Diebstahl von Daten und geistigem Eigentum: Sind Ihre Patente gesichert?

Der Diebstahl von Daten und geistigem Eigentum tritt im Zusammenhang mit Insider-Bedrohungen auf, wenn Unbefugte auf wertvolle Informationen zugreifen und sie entwenden. Bei dem Datendiebstahl geht es darum, private Unternehmensdaten wie Finanzen, Kundendetails und Produktionsmethoden zu erhalten. Beim Diebstahl geistigen Eigentums handelt es sich um die unrechtmäßige Aneignung innovativer Kreationen eines Unternehmens wie Designs, Patente, Geschäftsgeheimnisse oder einzigartiger Technologien.

Ein Beispiel hierfür ist der Fall eines langjährigen Mitarbeiters von Pfizer, der kurz davorstand, zu einem Konkurrenten zu wechseln und vertrauliche Dokumente stahl - darunter auch solche, die sich auf den COVID-19-Impfstoff bezogen.

Wie Sie Daten- und IP-Diebstahl verhindern:

- Beschränken Sie den Zugriff auf sensible Daten und geistiges Eigentum auf befugtes Personal, indem Sie robuste Authentifizierungsmethoden verwenden.

- Verschlüsseln Sie sensible Daten sowohl während der Übertragung als auch im Ruhezustand, um Ihre Vertraulichkeit im Falle eines unbefugten Zugriffs zu gewährleisten.

- Führen Sie regelmäßige Sicherheitsprüfungen durch und überwachen Sie die Netzwerkaktivitäten, um potenzielle Bedrohungen oder Verstöße frühzeitig zu erkennen und angemessen darauf zu reagieren.

3. Der digitale Wilde Westen: Unverwaltete und ungesicherte IoT-Geräte

In der Fabrik Ihres Unternehmens gibt es vielleicht eine große Montagelinie. Sie ist mit spezialisierten Robotern und starken Technologien ausgestattet, die speziell für die Automatisierung von Aufgaben entwickelt wurden. Im Gegensatz zu den robusten Sicherheitsmaßnahmen für Bürocomputer arbeiten diese Geräte möglicherweise in einer weniger geschützten Umgebung, die auch von anfälligen Betriebstechnologien (OT) beeinflusst werden kann.

Die Herausforderung besteht darin, diese IoT-Geräte auf dem neuesten Stand zu halten, da sie häufig veraltete Software verwenden. IT-Teams und CISOs haben in der Regel weniger Einblick in diese Geräte als ihre Kollegen im Unternehmensnetzwerk.

Wie Sie die Bedrohungen, die durch nicht verwaltete IoT-Geräte ausgehen, minimieren

- Inventarisieren Sie alle IoT-Geräte in Ihrer Produktionsumgebung und ordnen Sie sie nach ihrer Bedeutung für Ihr Unternehmen.

- Implementieren Sie einen Patch-Management-Prozess, um IoT-Geräte regelmäßig mit den neuesten Sicherheitspatches zu aktualisieren.

- Isolieren Sie IoT-Geräte durch Netzwerksegmentierung von kritischen Unternehmensnetzwerken. Dies verringert die potenzielle Angriffsfläche und die Anfälligkeit dieser Geräte für externe Bedrohungen.

4. Ransomware: Wenn Ihre Systeme als Geiseln genommen werden

Ransomware agiert als digitaler Geiselnehmer. Dabei handelt es sich um eine Art Schadsoftware, die Dateien auf einem Computer oder in einem Netzwerk verschlüsselt und vom Opfer ein Lösegeld für den Entschlüsselungsschlüssel verlangt.

In der Regel dringt sie über betrügerische E-Mails oder bösartige Websites in ein System ein und sperrt das Opfer von seinen eigenen Daten aus, bis es das Lösegeld, meist in Kryptowährung, bezahlt. Dies ist ein Alptraum für jeden IT-Manager in der Fertigungsindustrie, da es die Produktion stört und großen Schaden anrichtet.

Ein Beispiel ist Honda, einer der größten Automobilhersteller der Welt, der von der Ransomware „Snake“ betroffen war. Es wurden zwar keine sensiblen Daten preisgegeben, aber die Angriffe beeinträchtigten den weltweiten Betrieb von Honda und brachten die Produktion zum Stillstand.

Wie Sie Ransomware verhindern:

- Sichern Sie regelmäßig Ihre Daten.

- Schulen Sie Ihre Mitarbeiter im Erkennen von Phishing-E-Mails und verdächtigen Websites.

- Halten Sie Ihre Systeme und Software mit den neuesten Sicherheitspatches auf dem neuesten Stand.

Wenn Ransomware zuschlägt, trennen Sie die betroffenen Geräte sofort vom Netzwerk, um die Ausbreitung zu stoppen, und melden Sie den Angriff den Behörden.

5. Schwachstellen der Lieferkette: Testen Sie Ihre Lieferanten

Hersteller sind häufig Teil komplexer Lieferketten mit zahlreichen Zulieferern und Unterauftragnehmern, die jeweils unterschiedliche Ansätze zur Cyber- und Informationssicherheit verfolgen. Dies erhöht die Anfälligkeit Ihres Unternehmens für Bedrohungen.

Schwachstellen in der Lieferkette sind Lücken in Ihrem Produktionsnetzwerk, die Cyberkriminelle ausnutzen, um in Ihre Systeme einzudringen.

Diese Bedrohungen entstehen durch die Vernetzung moderner Fertigungsprozesse, bei denen Lieferanten und Partner Zugriff auf Ihr Netzwerk haben. Cyberkriminelle zielen häufig auf diese externen Zugangspunkte ab, indem sie Schadsoftware in gelieferte Komponenten oder Software einschleusen.

Sichern Sie Ihre Lieferkette

- Überprüfen Sie die Cybersicherheitsbereitschaft Ihrer Lieferanten sorgfältig und überwachen Sie sie.

- Führen Sie regelmäßige Audits Ihrer Lieferkette durch und nutzen Sie Monitoring-Tools.

- Verschlüsseln Sie die Kommunikation mit Ihren Lieferanten.

- Erstellen Sie einen soliden Incident Response-Plan, um Verstöße schnell zu beheben.

Dafür könnten Sie sich auch interessieren: Cybersecurity in Industry 4.0: Warum die Fertigungsindustrie ein Viertel aller Cyberangriffe ausmacht.

6. Phishing und Social Engineering: Vorsicht vor Betrugsmaschen

Phishing ist eine Cyber-Bedrohung, bei der böswillige Personen oder Organisationen sich als vertrauenswürdige Quellen ausgeben, wie angesehene Unternehmen, Kollegen oder Regierungsbehörden. Ihr Ziel ist es, Einzelpersonen dazu zu bringen, vertrauliche Informationen preiszugeben oder schädliche Handlungen zu vollziehen. Die Täuschung geschieht oft durch betrügerische E-Mails, Nachrichten oder Websites, die täuschend echt wirken und die Empfänger somit täuschen.

Ein Beispiel hierfür ist der Fall der FACC AG, einem österreichischen Hersteller von Flugzeugkomponenten, der durch eine Whaling-Attacke rund 50 Millionen Euro verlor. Dabei gaben sich Kriminelle als CEO des Unternehmens aus und forderten einen Mitarbeiter der Buchhaltung auf, Geld im Zusammenhang mit einer vorgetäuschten Übernahme zu überweisen.

Phishing verhindern

- Schulen Sie Ihre Mitarbeiter im Erkennen und Melden von Phishing-Versuchen.

- Verwenden Sie Filter, die Phishing-Mails abfangen, bevor sie im Posteingang landen können.

- Verschließen Sie Ihre virtuelle Türe mit der Hilfe von der Zwei-Faktor-Authentifizierung (2FA).

- Halten Sie Ihr System und Ihre Software auf dem neusten Stand.

- Legen Sie im Falle von Phishing-Vorfällen ein klares Vorgehen fest, um den Schaden somit möglichst schnell einzudämmen.

7. Zero-Day-Angriffe: Seien Sie sich über unbekannte Sicherheitslücken bewusst

Ein Zero-Day, auch bekannt als 0-Day, bezeichnet eine verborgene Schwachstelle oder Sicherheitslücke in einem Computersystem oder einer Software, von der den Eigentümern, Entwicklern oder sonstigen Befugten völlig unbekannt ist. Solange diese Schwachstelle nicht behoben ist, können Angreifer sie für bösartige Zwecke ausnutzen.

Zero-Day-Schwachstellen stellen IT-Führungskräfte vor eine Herausforderung, da keine Zeit bleibt, um eine Lösung zu implementieren. Häufig sind nicht verwaltete IoT-Geräte die Ursache solcher Angriffe.

Zero-Day-Angriffe verhindern:

- Erfassen Sie eine vollständige Liste über all Ihre IoT-Geräte. So haben Sie im Blick, was mit Ihrem Netzwerk verbunden ist.

- Halten Sie Ihre IoT-Geräte durch regelmäßige Firmware-Updates und Patches auf dem neusten Stand.

- Implementieren Sie strenge Zugriffskontrollen, die bestimmen, wer sich mit Ihren IoT-Geräten verbinden darf.

- Investieren Sie in Tools zur Sicherheitsüberwachung, die verdächtige Aktivitäten in Ihrem Netzwerk erkennen.

Sichern Sie Ihren Erfolg.

Abonnieren Sie praxisnahe Experten-Tipps!

Schließen Sie sich 3.000+ Führungskräften an, die mit unserem monatlichen Newsletter zu dem Thema Informationssicherheit auf dem Laufenden bleiben.

8. ICS-Angriffe: Beschützen Sie das Rückgrat der Industrie

ICS-Angriffe sind hochentwickelte Cyberbedrohungen, die gezielt die kritische Infrastruktur von Fertigungsunternehmen angreifen. Ihr Ziel ist es, die Integrität, Verfügbarkeit oder Vertraulichkeit der Industriellen Kontrollsysteme zu beeinträchtige, die das Rückgrat industrieller Betriebsabläufe sind.

Diese Angriffe können verschiedene Formen annehmen, darunter Phishing, Malware und Zero-Day-Bedrohungen.

Wie sich ICS-Angriffe minimieren lassen:

- Beschränken Sie den Zugriff auf wichtige ICS-Systeme und Daten ausschließlich auf autorisiertes Personal. Setzen Sie starke Authentifizierungsmethoden ein.

- Isolieren Sie ICS-Netzwerke vom Unternehmensnetzwerk durch Netzwerksegmentierung, um potenzielle laterale Bewegungen von Angreifern zu minimieren.

- Erstellen Sie einen umfassenden Incident-Response-Plan und testen Sie diesen regelmäßig, um Schäden und Ausfallzeiten im Falle eines Angriffs zu minimieren.

- Führen Sie regelmäßige Backups wichtiger ICS-Konfigurationen und Daten durch, um eine schnelle Wiederherstellung zu gewährleisten und Unterbrechungen zu minimieren.

9. DDoS-Attacken: Haben Sie einen Backup-Plan parat

Bei einem Distributed-Denial-of-Service-Angriff (DDoS-Angriff) versuchen böswillige Akteure, die Online-Infrastruktur ihres Ziels - wie z. B. Websites oder Server - durch massiven Datenverkehr zu überlasten. Ziel ist es, den normalen Betrieb der Systeme des Ziels zu stören und sie für legitime Nutzer unzugänglich zu machen.

So verhindern Sie DDoS-Attacken:

- Implementieren Sie eine Web Application Firewall, um Ihre Website und andere Webanwendungen vor DDoS-Angriffen zu schützen.

- Erhöhen Sie die Netzwerksicherheit durch Firewalls und regelmäßige Updates.

- Nutzen Sie CDNs, um Online-Inhalte zu verteilen und Angriffsverkehr abzufangen.

- Verwenden Sie Tools, um ungewöhnliche Verkehrsmuster und Anomalien zu erkennen.

- Schränken Sie Anfragen von bestimmten Quellen ein und filtern Sie bösartigen Datenverkehr.

- Erstellen Sie einen Backup-Plan für den schlimmsten Fall.

10. Mangelndes Bewusstsein: Die Gefahr der Selbstgefälligkeit

Eine der größten (Cyber-)Bedrohungen ist es, selbstgefällig zu sein. Daher ist es wichtig, dass Ihr Unternehmen Schulungen und Aufklärung auf allen Ebenen - von der obersten Führungsebene bis hinunter zur Werksebene – zur Priorität macht. Regelmäßige Schulungen und Sensibilisierungsmaßnahmen zu Cybersicherheit und Informationssicherheit im Allgemeinen stellen sicher, dass alle Mitarbeiter im Unternehmen auf dem gleichen Stand sind.

Durch Audits können Sie die Situation in Ihrer Organisation bewerten und feststellen, ob Verbesserungen erforderlich sind.

Ein Bewusstsein für die Gefahren ist der Schlüssel zum Umgang mit Cyber-Bedrohungen. Auch wenn Sie einen Angriff möglicherweise nicht verhindern können, sind Sie mit einem umfassenden Unternehmensteam viel besser darauf vorbereitet.

Wenn Sie mehr darüber erfahren möchten, wie Sie die Informationen in Ihrem Unternehmen sichern können, einschließlich einschlägiger Zertifizierungen wie ISO 27001 oder NIS2, wenden Sie sich gerne an uns.